Cryptography

Trap door Functions

A trapdoor function is a function that is easy to compute in one direction, yet difficult to compute in the opposite direction (finding its inverse) without special information.

Why modulo

make the compute irreversible.

for example:

\( 5\times x=500 \hspace{1cm} \rightarrow \hspace{1cm} x=500 \div 5=100 \)

\( 5 \times x \pmod{7}=3 \), x may equal 2, may equal 16,may equal 100 ...

identity element of operation

In mathematics, an identity element(恒等元), aka a neutral element,is an element that when combined with another element using a particular operation, leaves the second element unchanged.

For example, in addition, the identity element is zero.In multiplication, the identity element is one.

Inverse

In mathematics, the term "inverse" refers to an element that,when combined with another element with a particular operation, yields the identity element for that operation.

For example, the inverse of the number 2 with respect to addition is -2, because \( 2+(-2)=0 \),the inverse of the number 2 with respect to multiplication is \( \frac{1}{2} \), because \( 2\times \frac{1}{2}=1 \).In modular arithemetic, the inverse of an element a about modulus m is b, when \( a\times b \equiv 1 \pmod{m} \), eg: \( 2 \times 4 \equiv 1 \pmod{7} \), so the inverse of 2 abount modulus 7 is 4.

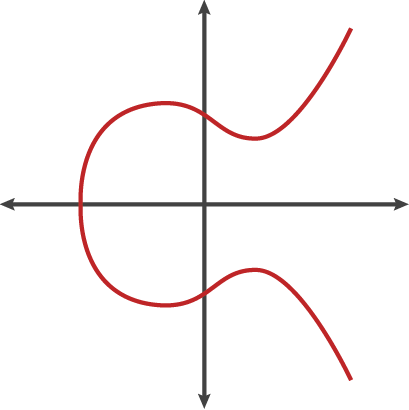

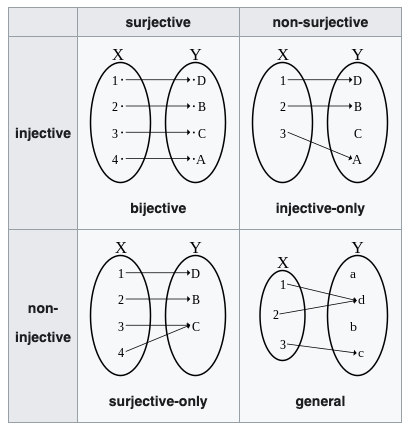

bijective

In mathematics,a function is said to be bijective if it is both injective and surjective.An injective funtion maps each elemtnt of the domain to a unique element of the range,meaning no two distinct elements in the domain are mapped to the element in the range. A sruijective funtion, on the other hand,maps each element of the range to at least one element in the domain, meaning every element in the range is mapped to by at least one element in the domain.

A bijective function satisfies both of these properties.Bejective functions are sometimes refered to as one-to-one corresondences,as they establish a unique pairing between the elements of the domain and the range.

References

RSA

RSA (Rivest–Shamir–Adleman), is a public-key cryptography.

RSA trap door

In the case of RSA, the easy algorithm multiplies two prime numbers. If multiplication is the easy algorithm, its difficult pair algorithm is factoring the product of the multiplication into its two component primes.

RSA max

In RSA, this maximum value (call it max) is obtained by multiplying two random prime numbers. The public and private keys are two specially chosen numbers that are greater than zero and less than the maximum value, call them pub and priv.

RSA encrypt

To encrypt a number you multiply it by itself pub times, making sure to wrap around when you hit the maximum.

RSA decrypt

To decrypt a message, you multiply it by itself priv times and you get back to the original number.

Derivation process

- $ p,q $ : distinct equal-length primes. Thus p will not divide q-1 and q will not divide p-1, which ensures that $gcd(N, \phi(N))=1 $

- $ n=p\times q $ : n is RSA max.

- $\lambda(n)=lcm(p-1,q-1) $

- choose e: $ 2< e < \lambda(n), gcd(e,\lambda(n))=1 $

- determine d: $d \equiv e^{-1} \pmod{\lambda(n)} $

encrypt: $ E_m= m^{e} \pmod{n} $ \

and encryptedMsg $ E(m) $ is decrypted via

$ D_m= (E_m)^{d} \pmod{n} $ \

$ D_m=(m^{e})^{d} \equiv m^{ed} \equiv m^{ed \bmod ord_n(m)} \equiv m^{ed \bmod \lambda(n)} \equiv m^1 \equiv m \pmod{n} $ \

RSA is not an ideal system for the future of cryptography

The gap between the difficulty of factoring large numbers and multiplying large numbers is shrinking as the number (i.e. the key's bit length) gets larger. As the resources available to decrypt numbers increase, the size of the keys need to grow even faster. This is not a sustainable situation for mobile and low-powered devices that have limited computational power. The gap between factoring and multiplying is not sustainable in the long term.

RSA security

RSA security can be classify into 3 parts, each part is corresponding to n,e,m, (n,e) is the public key, m is the msg need to be encrypted.

- RSA n security: $gcd(n,\phi(n))=1 $, this condition ensure that $ (p \nmid q-1) and (q \nmid p-1) $, this help maintain the difficulty of factoring the modulus $n=pq $.

- RSA e security: $gcd(e, \phi(n))=1 $, ensure the map $x \mapsto x^e $ is a permutation over $Z_n^*$, if with the condition n is square-free, then the map $x \mapsto x^e $ is a permutation over $Z_n$.

- RSA m security: $gcd(m, n)=1$, there is a negligible possibility will leak the factorization of n. When msg m is not coprime to n, the encrypted result $m^e \pmod{n} $ is not coprime to n, then the factorization will be leaked ($factor=gcd(m^e \pmod{n}, n) $). The possibility $P=1-\frac{\phi(n)}{n} $, if n is not generated with bias, the possibility is trivial.

RSA e security

RSA public key often denoted as $ (N,e) $, N is the max value, e is exponent.

It is necessary to ensure that the public key operation $[(msg)^e \bmod{n}] $ is a permutation over $Z_N $: that is raising to the power of e modulo N must be bijective, or equivalently, every integer between $[0, N-1] $ must hava an $ e_{th} $ root modulo N.

$$ i^e \equiv y_i \bmod{N}, \quad i \in [0,N-1], \quad y_i \in [0, N-1] $$

If the map funtion is not a permutation over $Z_N$, then some element in $Z_N$ after map will get the same value (not injective), this will cause information loss.

$x \mapsto x^e \pmod{N} $ permutation

$x \mapsto x^e \pmod{N} $ defines a permutation over $Z_N^$ if and only if e is relative to $\phi(N) $ $$L_{permZ_N^}={(N,e)|N,e>0 \ and \ gcd(e,\phi(N))=1} $$

proof:

- Suppose $gcd(e,\phi(N))=1 $, Then let $d=e^{-1} \pmod{\phi(N)} $

The map funtion is $x \mapsto x^e \pmod{n} $, and the inverse map is $y \mapsto y^d \pmod{n} $

Thus $de=1+k\phi(N) $ for some integer k.

$\forall x \in Z_N^*:$

$(x^e)^d \pmod{N} \equiv x^{1+k\phi(N)} \pmod{N} \equiv x \times (x^{\phi(N)})^k \pmod{N} \equiv x \pmod{N} $

Because x map to y, then y map to x, use the "same" funtion(exponent modulo), so the map function is a permutation. - Suppose $gcd(e, \phi(N))= d \not=1 $, Then $d| \phi(N) $

so exists a element $x \not=1 $ whose multiplicative order is d, $ x^d \equiv 1 \pmod{N} $

$x^e \pmod{N} \equiv (x^d)^{\frac{e}{d}} \pmod{N} \equiv 1 \pmod{N} $

so when $ gcd(e, \phi(N)) \not=1, x^e \equiv 1 \pmod{N}, x\in Z_N^* $

Furthermore, if N is also square free, $x \mapsto x^e \pmod{N} $ is a permuation over $Z_N$.

A number N is square free if it can be written as $N = p_1p_2 \cdots p_r$ for distinct prime numbers

$p_i$ (N is not square free if it is divisible by $p^2$, where p is some prime.)

In https://eprint.iacr.org/2018/057.pdf Theorem3.3, Lemma A.6, The author introduce a method that check N is not divisible by all the primes less than $\alpha $, The prof can provide statistical soundness with error $Probability= \frac{1}{\alpha^m} <= 2^{-\mathcal{k}} $

RSA n security

$n=pq \ \phi(n)=\phi(p)\phi(q)=(p-1)(q-1) \ d \equiv e^{-1} \pmod{\phi(n)} \ $ If $(p | q-1) or (q | p-1) $, then $gcd(n, \phi(n))=d > 1$, it would imply that p and (q-1) share a common factor. In such a case ,the Euler's totient funtion value $\phi(n) $ would become more predictable, which could weaken the security of the RSA algorithm.

References

- Efficient Noninteractive Certification of RSA Moduli and Beyond

- A Computational Introduction to Number Theory and Algebra

- wiki: RSA key generation

- Certifying RSA Public Keys with an Efficient NIZK

ECC

ECC(Elliptic Curve Cryptography)

ECC equation

The equation of an elliptic curve looks like this:

\(

y^2=(x^3 +a*x +b) \pmod{p}

\)

ECC point add

- If the two points being added have different x-coordinates, then the line passing through the two points is used to find the point of intersection, which is then reflected over the x-axis to get the sum of the two points.

- If the two points being added are the same point, then the tangent line to the curve at that point is used to find the third point of intersection, which is then reflected over the x-axis to get the sum of the two points.

- If the two points being added have the same x-coordinate (symmetrical) but different y-coordinates, then the sum of the two points is the point at infinity.

- If one of the points being added is the point at infinity, then the sum of the two points is the other point being added.

why chosen symmetrical point:

In ECC, when adding two points on a curve, it is possible that the result of the additon will be a point at infinity.When this happens, the result is still considered valid, but it is not useful for cryptographic operations. To avoid this situation,ECC use a symmetrical point for each point on the curve,such that when two points are added together, the resulting point is guaranteed to be on the curve. This is essential for the security and efficiently of ECC-based cryptographic protocols.

The ECC used for cryptography

curve order:

Rather than allow any value for the points on the curve, we restrict ourselves to whole numbers in a fixed range. In ECC, the size of the elliptic curve is determined by the number of points on the curve,which is denoted by a parameter called the "order" of the curve.The order of an elliptic curve is always a positive integer, and it represents the number of points on the curve, including the point at infinity.

order must be a large prime number:

To ensure the security of ECC-based cryptographic protocols, the order of the curve must be a large prime number. This is because the security of ECC depends on the difficulty of solving the elliptic curve discreate logarithm problem (ECDLP, the trap door function of ECC),which is the problem of finding the intger k such that \( Q=kP \), where P and Q are points on the curve, and k is a secret integer.The larger the order of the curve, the more difficult it is to solve the ECDLP.

If the order of the curve is not a prime number, then it can be factored into smaller factors, which can be used to attack the curve and compromise the security of ECC-based cryptographic protocols.

The necessary and sufficient condition for the existence of a multiplicative inverse of b is that b is coprime with the modulus m.Let c be the inverse of b about modulus m,i.e., \( b*c\equiv 1 \pmod{m} \).

Explanation: \( a/b=a/b\times1=(a/b)(b\times c)=a\times c \pmod{m} \)

ECC Encryption / Decryption In HTTPS

\( Q_a=d_A*G \)

encrypt:

generate random secret number: \( k \)

calc symmetric encryption key: \( sk = k*Q_a \)

calc the random point on curve: \( R=k*G \)

export \( (R, encryptedMsg) \)

decrypt:

\( sk=R*d_A \), then use sk to decrypt the encryptedMsg.

proof:

\( sk=k*Q_a=k*d_A*G=R*d_A \)

How to calc the public key of ECC

The double-and-add method is an efficient algorithm for computing scalar multiplication on an elliptic curve,and is commonly used for calculating the public key in elliptic curve cryptography.The algorithm proceeds as follows:

- Initialize a point Q to the point at infinity on the curve.

- Convert the scalar k to its binary representation.

- For each bit i in the binary representation of k, starting from the most significant bit:

- Double the current value of Q.

- if the i-th bit of k is 1, add P to the current value of Q.

- The final value of Q is the result of the scalar multiplication of P by k.

ECDSA (Elliptic Curve Digital Signature Algorithm)

Signing the message:

- Hash the message usinga cryptographic function to generate a fixed-length digest, denote as \(h\).

- Generate a random number \(k\), which is kept secret.

- Calculate a point R on the elliptic curve: \(R=k*G\).

- Calculate a scalar: \( s=k^{-1}(h+d_A*r) \), r is the x coordinate of R.

- The signature is the pair: \((r,s)\).

Verifying the signature:

- Hash the message using the same cryptographic hash function used to sign the message, denote as \(h\).

- Calculate a Point \(P=s^{-1}*h*G+ s^{-1}*r*Q_a \)

- If the x coordinate of P and R is equal, that means the signature is valid.

Proof:

we have: \( P=s^{-1}*h*G + s^{-1}*R*Q_a \)

but \( Q_a=d_A*G \)

so \( P=s^{-1}*h*G + s^{-1}*r*d_A*G= s^{-1}(h+d_A*r)*G \)

But the x coordinate of P must match R and r is the x coordinate of k*G, which means that:

\( k*G=s^{-1}(h+d_A*r)*G \)

we can simplify by removing G which gives us:

\( k=s^{-1}(h+d_A*r) \)

by inverting k and S, we get:

\( s=k^{-1}(h+d_A*r) \)

and that is the equation used to generate the signature. so it matchs.

Why Ethereum use signature(r,s,v)

Ethereum add additional v to recovery a unique public key.

In the verifying step, we have: \(P=s^{-1}*h*G + s^{-1}*r*Q_a \)

as P's x coordinate must match R : \( R=s^{-1}*h*G + s^{-1}*r*Q_a \)

\( s*R= h*G + r*Q_a \)

\( s*R-h*G=r*Q_a \)

\( sr^{-1}*R - hr^{-1}*G=Q_a \) \

the equation of seckp256k1 is: \( y^2=x^3+7 \), so R may have two points which was symmetrical of x-axis.Thus, Ethereum use v to define use positive R or negative R.It is a well-known fact that for every valid signature (r,s), the pair (r,-s) is also a valid signature.

The importance of random k

Assume you have two signatures,both with the same k,then they will both have the same r value, and it means that you can calculate k using two s signatures with hash h and h' respectively:

\( s-s'=k^{-1}(h+d_A*r) - k^{-1}(h'+d_A*r)= k^{-1}(h+d_A*r -h'-d_A*r)= k^{-1}(h-h') \)

\( k=\frac{h-h'}{s-s'} \)

\( d_A=\frac{s*k-h}{r} \)

Sony PS3's ECDSA private key was leak by them same random k.This is also the reason why it is impossible to have a custom firmware above 3.56, simply because since the 3.56 version, Sony have fixed their ECDSA algorithm implementation and used new keys for which it is now impossible to find the private key.

The cost of rho method

地球上沙子的数量:

地球半径约为6400km,用球的体积公式算下来,地球体积大约是1.098×10^12立方千米,合1.098×10^30 立方毫米。假设整个地球都是沙子,一粒沙子的大小是1立方毫米,那么地球约有1.098×10^30个沙子。

使用 rho 破解 secp256k1 需要的计算次数约为 \( 2^{128} \approx 3.4 \times 10^{38} \),这个破解难度相当于假设你有1亿台机器并发去做数沙子的任务,需要把地球上的沙子数清楚。

References

- Understanding-how-ECDSA-protects-your-data

- noble-secp256k1

- ecc-encryption-decryption

- signature recid

- signature recid: geth implementation

Homomorphic Encryption

Homomorphic encryption is a form of encryption that allows computations to be performed directly on ciphertext, without the need to first decrypt it. In other words, homomorphic encryption enables the computation of a funtion on encrypted data suce that the result of the computation is the encrypted form, which an then be decrypted to obtain the final reault.

There are to main types of homomorphic encryption:full homomorphic encryption(FHE) and partially homomorphic encryption(PHE). FHE enables arbitrary computations to be performed on ciphertexts, while PHE only allows a restricted set of computations to be performed, such as addition or multiplication.

Prerequisite

Euler`s totient function

Euler's totient function, denoted as \( \phi(n) \), is a mathematical funtion that counts the number of positive integers less than or equal to n that are relatively prime to n, i.e.,they have no common factors other than 1.(greatest common divisor: gcd(n,k)=1)

For example, if n=10, the integers less than or equal to 10 thar are relatively prime to 10 are 1,3,7,and 9.Therefor,\( \phi(10)=4 \).

Carmichael's function

Carmicheal's function, denoted as \( \lambda(n) \) is a mathematical funtion that generalizes Euler's totient funtion \( \phi(n) \) and computes the smallest positive integer m such that \( a^m\equiv 1\pmod{n} \) for all integers a that are relatively prime to n.

For example: \( \lambda(8)=2 \), because {1,3,5,7} are coprime to 8, \( (1,3,5,7)^2\equiv 1\pmod{8}\)

Carmichael's theorem

\( | \mathbb{Z} |^*_{n^2}= \phi(n^2)=n\phi(n) \),

and that for any: \( \omega \in \mathbb{Z}^*_{n^2} \)

\[ \begin{cases} \omega^{\lambda} \equiv 1 \bmod n, \\ \omega^{n\lambda} \equiv 1 \bmod n^2, \\ \end{cases} \]

we will adapt \( \lambda \) instead of \( \lambda(n) \) for visual comfort.

Composite number

A composite number(合数) is a positive integer that can be formed by multiplying two smaller positive integers.Equivalently,it is a positive integer that has at least one divisor other than 1 and itself. Every positive integer is composite, prime or the unit 1.

Deciding Composite Residuosity(Trap door function of Paillier)

The decisional composite residuosity assumption(DCRA) states that given a composite n and an integer z, it is hard to decide whether z is an n-th residue modulo \(n^2\). i.e. whether there exists a y such that \[ z\equiv y^n \bmod(n^2) \]

- The had problem: Deciding n-th composite residuosity!

\( z\equiv y^n \pmod{n^2} \) - The set of n-th residues is a multiplicative subgroup of \( Z^*_{n^2} \) of order

\( \phi(n) \) - Each n-th residue z has exactly n roots of degree n,among which examply one is strictly smaller that n, namely

\( r \equiv \sqrt[n]{z} \pmod{n}, r \in Z^*_n \) - The n-th roots of unity are the numbers of the form

\( (1+n)^m = 1+mn \pmod{n^2}, m \in Z_n \) - Generate the multiplicative subgroup \( Z^*_{n^2} \) as

\( Z_n \times Z^*_n \)

Paillier homomorphic encryption

Setup:

- Chose two large prime numbers \({\color{Red}p}\) and \({\color{Red}q}\) and form the modulus

\(n=pq\) - Euler's totient funtion gives the number of relative prime elements in \(Z^*_n\)

\( \phi(n)=(p-1)(q-1) \) - The number of relative prime elements in \(Z^*_{n^2}\) is

\( \phi(n^2)=n\phi(n) \) - The partial private key \({\color{Red}\lambda}\) is determined by Carmichael's funtion

\( \lambda(n)=lcm(p-1,q-1) \), least common multiple(最小公倍数). - the order of g is a nonzero multiple of n

Paillier Encryption:

\[ (m,r) \rightarrow g^m \cdot r^n \pmod{n^2} =c \] m: plaintext message, r: random number for semantic security

Paillier Decryptin:

\[ m=\frac{L(c^\lambda \bmod n^2 )}{ L(g^\lambda \bmod n^2)} \bmod n \] \[ L(x)=\frac{x-1}{n} \]

Proof:

\( DEC(c)=\frac{L(c^\lambda \bmod n^2 )}{ L(g^\lambda \bmod n^2)} \bmod n \)

\( c^\lambda=(g^m \cdot r^n)^\lambda= g^{m\lambda} \cdot r^{n\lambda} \)

accoording to Carmichael's theorem, we have:

\[ r^{n\lambda}\equiv 1 \bmod n^2 \]

\( DEC(c)=\frac{L(g^{m\lambda} \bmod n^2)}{L(g^\lambda \bmod n^2)} \bmod n \)

\( \because g^\lambda \equiv 1 \pmod{n} \)

\( \therefore g^\lambda = 1+kn \)

\( g^{m\lambda} \equiv (1+kn)^m \pmod{n^2} \equiv 1+knm \pmod{n^2} \)

\( DEC(c)= \frac{km}{k} =m \)

Additive Homomorphic Properties

\( c_1=g^{m_1}r_1^n \)

\( c_2=g^{m_2}r_2^n \)

\( c_1 c_2=g^{m_1+m_2}(r_1 r_2)^n \)

Encrypted message multiple plain number

\( c=g^m r^n \)

\( c^k=g^{km}r^{kn} \)

References

- Public-Key Cryptosystems Based on Composite Degree Residuosity Classes

- The Paillier Cryptomsysem

- 长安链同态加密方案设计文档

- https://blog.csdn.net/caorui_nk/article/details/83305709#_18

- Composite number wiki

- Decisional composite residuosity assumption wiki

- group theory

- euler totient caculator

- Paillier cryptosystem wiki

- 二项式定理

- 欧拉定理

- 二项式定理证明Paillier加密

- Paillier 的高效实现

通过二项式证明 Paillier 同态加密

一般地,对于一个定理,通常的学习方法是先知道了结论,然后通过某些数学公式推导出结论,这里把这种方法称为逆向学习法。本文试图通过二项式定理从正向的思考方式证明 Paillier 同态加密。

二项式定理

两个数的整数次之幂诸如 \((x+y)^n\) 可以展开为多个形如 \(ax^by^c\) 的项的和,其中 b,c 均为非负整数,且\(b+c=n\), a 为二项式的系数。高中数学里面的 平方和公式 就是二项式定理的一个特例,\((a+b)^2=a^2+b^2+2ab\)

定理的陈述

\( (x+y)^n= \binom{n}{0}x^ny^0 + \binom{n}{1}x^{n-1}y^1 + \binom{n}{2}x^{n-2}y^2 +\cdots+ \binom{n}{n-1}x^1y^{n-1} + \binom{n}{n}x^0y^n \)

其中 \( \binom{n}{k} \) 被称为二项式系数,其等于 \( \frac{n!}{k!(n-k)!} \)

二项式定理的一个变形是将 y=1 代入公式,这样二项式公式中就只涉及一个变量 x :

\( (1+x)^n=\binom{n}{0}x^0 + \binom{n}{1}x^1 + \binom{n}{2}x^2 +\cdots+ \binom{n}{n-1}x^{n-1} + \binom{n}{n}x^n \)

定理的证明

二项式系数 \( \binom{n}{k}=\frac{n!}{k!(n-k)!} \) 就是高中数学的【排列与组合】章节中的组合数公式。

\( (x+y)^n= (x+y)(x+y)(x+y) \cdots (x+y) \) , 每一个\( (x+y) \) 称为乘法因子

二项式的每一个项为 \( ax^ky^{n-k} \),我们如果在n个乘法因子中选择了 k 个 x ,再从剩下的 (n-k) 个乘法因子选择 (n-b)个 y ,便能得到一组 \( x^ky^{n-k} \), 而这样的选法总共有 \( \binom{n}{k} \) 种。

对数和离散对数

对数

如果\( b^x=y \),那么 x 叫做以 b 为底 y 的对数, 记做 \( x=\log_b y \)

离散对数

如果 \( b^x \equiv y \pmod n \), 离散对数问题就是在已知 b,y的情况下求 x 的过程。 离散对数问题一般被认为很难求解,特别是当 'n' 是一个很大的质数或者当 b 是整数模n群的生成元。

二项式可以很容易地求解求解某些离散对数

根据二项式定理,我们有:

\[ (1+n)^x= \sum_{k=0}^x \binom{x}{k}n^k \]

将其转化成模\( n^2 \)的表达式:

\( (1+n)^x \equiv \binom{x}{0}n^0 + \binom{x}{1}n + \binom{x}{2}n^2 + \cdots + \binom{x}{x}n^x \equiv 1+nx \pmod {n^2} \)

两边变形可得:

\( x \equiv \frac{(1+n)^x-1}{n} \pmod {n^2} \)

这意味着在已知形如\( (1+kn)^x \)的数的情况下,我们可以轻松地计算在模 \(n^2\)意义下关于\( (1+kn)\) 的对数, 计算方法就是通过函数:

\( L=\frac{x-1}{n} \) , 这里的 x 是\( (1+kn)^x \)的整体替换

整数模n乘法群

在同余理论中,模n的互质同余类构成一个乘法群,称为 整数模n乘法群。 这个群是数论的基石,在密码学、整数分解和素性测试中均有运用。

整数模n乘法群用符号表示为 \(Z_n^*\), 一般地, \(Z_n\) 表示整数模n加法群。

欧拉函数和卡迈克函数

欧拉函数表示为 \( \phi(n) \) 或者 \( \varphi(n) \), 欧拉函数计算小于n且和n互质的正整数的个数,其实也就是计算整数模n乘法群的阶。(群的阶order,指的是群中元素的个数)。

卡迈克函数表示为 \( \lambda(n) \), 卡迈克函数计算使得所有和n互质的所有正整数 a (需要满足所有的a), 满足 \( a^m \equiv 1 \pmod n \) 的最小的正整数 m。Carmichael funtion有一个准确描述的名字叫【最小通用指数函数】(least-universal-exponent-funtion); 在代数术语中,\( \lambda(n) \)是整数模n乘法群的指数。

同态加密/解密

初始设置:

- 选择两个大质数 p,q

- 计算合数 n=pq

- 计算最小通用指数 \( \lambda(n)=lcm(p-1, q-1) \)

加密:

加密的过程就是就是生成乘法子群的过程 \( Z_n \times Z_n^* \rightarrow Z_{n^2}^* \)

\[ (m,r) \rightarrow g^m \cdot r^n \pmod{n^2} = c \]

m: plaintext message

r: random number for \( Z_n^* \)

c: ciphertext

解密:

\[ m=\frac{L(c^{\lambda} \bmod{n^2})}{L(g^{\lambda} \bmod{n^2})} \bmod{n} \] \[ L(x)=\frac{x-1}{n} \]

证明:

\( c^{\lambda} \bmod{n^2}= (g^m r^n)^{\lambda} \bmod{n^2}= g^{m\lambda}r^{n\lambda} \bmod{n^2} \)

\( \because r^{n\lambda} \equiv 1 \pmod{n^2} \)

\( \therefore c^{\lambda}=g^{m\lambda} \bmod{n^2} \)

\( \because g^{\lambda} \equiv 1 \pmod{n} \quad \therefore g^{\lambda}=1+kn \)

\( \therefore c^{\lambda}=g^{m\lambda} \bmod{n^2}= (1+kn)^m \bmod{n^2}=1+knm \bmod{n^2} \)

\( Dec=\frac{knm}{kn} \bmod{n}= m \bmod{n}=m \)

证明加密函数双射

映射函数 $\varepsilon_g: Z_n \times Z_n^\mapsto Z_{n^2}^, \varepsilon_g(x,y)= g^x \times y^n \pmod{n^2} $

引理:若 g 的阶 $ord_{n^2}(g) $ 是n的非零整数倍,则加密函数 $\varepsilon_g $ 是双射。

证明: 由于 $Z_n \times Z_n^$ 的元素个数和 $Z_{n^2}^ $ 一样, 只需要证明单射。

假设有 $c_1 = g^{m_1} r_1^n \pmod{n^2}, c_2=g^{m_2} r_2^n \pmod{n^2} $

如果 $c_1 = c_2$, 两式相除有

$g^{m_1-m_2} \cdot (r_1 r_2^{-1})^n \equiv 1 \pmod{n^2} $ ,两边同求取幂有

$g^{\lambda(m_1-m_2)} \cdot (r_1 r_2^{-1})^{\lambda n} \equiv g^{\lambda(m_1-m_2)} \equiv 1 \pmod{n^2} $

从而有 $ord_{n^2}(g) | \lambda(m_1-m_2) $

又 $n|ord_{n^2}(g) \Rightarrow n|\lambda(m_1-m_2) $

又因为 $gcd(\lambda, n)=1 $, 所以 $n | (m_1-m_2) $

因此在 $m_1,m_2 \in Z_n $的 意义下, $m_1=m_2$

得证

References

- The Paillier Cryptomsysem

- wiki:二项式定理

- cdcq: 二项式证明Paillier

- 陈:整数模n乘法群

- 李杰:双射证明同态

- 孙晓军:同态原理,实现,应用

- wiki: Carmichael_funciton

- OI wiki:中国剩余定理CRT

- wiki: 算术基本定理(质数分解定理)

- 使用质数分解定理求解大数的约数个数

- 中文通过双射证明Paillier

EsDSA and Ed25519

EdDSA(Edwards-curve Digital Signature Algorithm) is based on performance-optimized elliptic curves,such as the 255-bit curve Curve25519 and 448-bit curve Curve448-Goldilocks. The EdDSA algorithm is based on the Schnorr signature algorithm and relies on the difficulty of ECDLP problem.

Ed25519 equation

\( -x^2+y^2=1-(121665/121666)x^2y^2 \)

EdDSA Key Generation

- private key: \(d_A\)

- publick key: \(Q_a=d_A * G\)

EdDSA Sign

- Deterministically generate a secret integer: \( r=hash(hash(d_A)+msg) \bmod q \)

- Calculate: \( R=r * G \)

- Calculate: \( h=hash(R+Q_a+msg) \bmod q \)

- Calculate: \( s=(r+h*d_A) \bmod q \)

- signature: \((R,s)\) , R is a compressed point R

EdDSA verify signature

- Calculate: \( h=hash(R+Q_a+msg) \bmod q \)

- Calculate: \( P_1=s*G \)

- Calculate: \( P_2=R+h*Q_a \)

- Return \( P_1==P_2 \)

Proof

\( P_1=s*G \)

\( =(r+h*d_A) *G \)

\( =r*G + h*d_A*G\)

\( =R+h*Q_a \)

\( = P_2 \)

ECDSA vs EdDSA

Both signature algorithms have similar security strength for curves with similar key length.For the most popular curves the EdDSA algorithm is slightly faster than ECDSA.But EdDSA do not provide a way to recover the singer's public key from the signature and message.

The importance of random r

Assume you generate r with a random funtion instead of hash function, if you hava two signatures with the same r value, and it means you can calculate private key using signatures with msg hash.

\( s_1=r+h_1*d_A \)

\( s_2=r+h_2*d_A \)

\( s_1-s_2=(h_1-h_2)d_A \)

\( d_A=\frac{s_1-s_2}{h_1-h_2} \)

ed25519 clamping

Ed25519 Scalar private key is derivate from seed. First use Sha512 to hash the seed, then the first 32 bytes is used as un-clamped private key, the last 32 bytes is used as prefix of Signingkey;

Clamping is the action of flip some bits to the input bytes. Ed25519 private key clamping looks like so:

#![allow(unused)] fn main() { scalar_bytes[0] &= 248; scalar_bytes[31] &= 127; scalar_bytes[31] |= 64; }

ed25519_consensus: sign

#![allow(unused)] fn main() { pub fn sign(&self, msg: &[u8]) -> Signature { let r = Scalar::from_hash(Sha512::default().chain(&self.prefix[..]).chain(msg)); let R_bytes = (&r * &constants::ED25519_BASEPOINT_TABLE) .compress() .to_bytes(); let k = Scalar::from_hash( Sha512::default() .chain(&R_bytes[..]) .chain(&self.vk.A_bytes.0[..]) .chain(msg), ); let s_bytes = (r + k * self.s).to_bytes(); Signature { R_bytes, s_bytes } } }

golang ed25519: sign

func signGeneric(signature, privateKey, message []byte) {

if l := len(privateKey); l != PrivateKeySize {

panic("ed25519: bad private key length: " + strconv.Itoa(l))

}

h := sha512.New()

h.Write(privateKey[:32])

var digest1, messageDigest, hramDigest [64]byte

var expandedSecretKey [32]byte

h.Sum(digest1[:0])

copy(expandedSecretKey[:], digest1[:])

expandedSecretKey[0] &= 248

expandedSecretKey[31] &= 63

expandedSecretKey[31] |= 64

h.Reset()

h.Write(digest1[32:])

h.Write(message)

h.Sum(messageDigest[:0])

var messageDigestReduced [32]byte

edwards25519.ScReduce(&messageDigestReduced, &messageDigest)

var R edwards25519.ExtendedGroupElement

edwards25519.GeScalarMultBase(&R, &messageDigestReduced)

var encodedR [32]byte

R.ToBytes(&encodedR)

h.Reset()

h.Write(encodedR[:])

h.Write(privateKey[32:])

h.Write(message)

h.Sum(hramDigest[:0])

var hramDigestReduced [32]byte

edwards25519.ScReduce(&hramDigestReduced, &hramDigest)

var s [32]byte

edwards25519.ScMulAdd(&s, &hramDigestReduced, &expandedSecretKey, &messageDigestReduced)

copy(signature[:], encodedR[:])

copy(signature[32:], s[:])

}

As we see, both golang ed25519 & ed25519_consensus do clamping when generate parivate scalar, golang ed25519 also do clamping when calc the random r.

input[0] &= 248 // 248 == 1111,1000

input[31] &= 127 // 127 == 0111,1111

input[31] |= 64 // 64 == 0100,0000

In rfc8032 [Key Generation]:

Interpret the buffer as the little-endian integer, forming a secret scalar s.

After the clamping, the private scalar's binary looks like below style, for visual convenience, we use big-endian style: $$ (01**,), (1-30 bytes) , (,*000) $$

The order of parent group is n, the order of prime subgroup is $ord(g)$ . As a consequence of Lagrang's Theorem, we have $ n = ord(g) \cdot d $, where d is called cofactor.

Small-Subgroup-Attack in DH:

$A=g^a, B=g^b, secret=g^{ab}$, if someone chose a point in small subgroup, then there is a high probablity of leakage of secret.

Because the cofactor is 8 , so every subgroup of edwards25519 must have one of the following orders {1,2,4,8, ord(g)}. If someone send a point H to us in DH-key-exchange, the secret $S=x*H=8x'H=e $, so when someone send a point in small group to us, the secret will also be identity element.

Setting the highest bit:

X25519 only deals with x-coordinates and there is a simple & efficient way to implement scalar multiplication of x-coordinates known as the Montgomery ladder. The problem with this is that some implementations implement it in variable-time based on the positon of the highest bit. So set the highest bit at a fixed position, the operation will run in constant time.

Why golang ed25519 do bit-setting for hashed prefix:

The implementation of golang-lang also do clamping to the random r.

References

Schnorr Signature

Schnorr Key Generation

- private key: \(d_A\)

- public key: \(Q_a=d_A*G\)

Schnorr Sign

- Generate a random secret integer: \(r\)

- Calculate: \(R=r*G\)

- Calculate: \(h=hash(R+msg)\)

- Calculate: \(s=r-h*d_A\)

- signature: \((s,h)\)

Schnorr verify signature

- Calculate: \(R_v=s*G+h*Q_a\)

- Calculate: \(h_v=hash(R_v+msg)\)

- Return: \(h_v==h\)

Proof

\(R_v=s*G+h*Q_a\)

\(=(r-h*d_A)*G+h*d_A*G\)

\(=r*G\)

\(=R\)

The importance of random r

If you reuse the random nonce r on two Schnorr signatures of different messages will leak your secret key.

\(s_1=r_1-h_1*d_A\)

\(s_2=r_2-h_2*d_A\)

\(s_1-s_2=(r_1-r_2)-d_A*(h_1-h_2)\) \

If \(r_1==r_2\), then \(d_A\) is leaked.

References

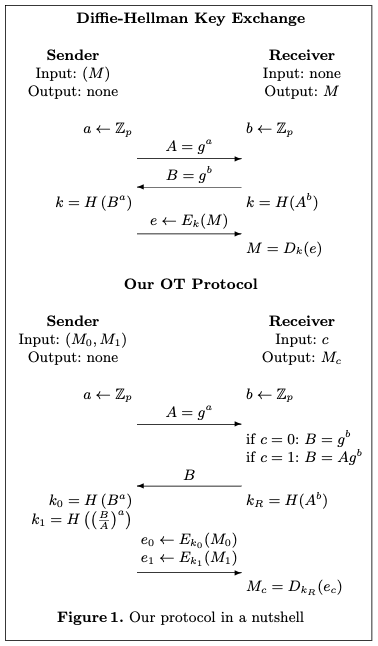

Oblivious Transfer

Oblivious transfer (OT) is a cryptographic protocol that allows one party to securely tranfer information to another party without revealing any information about the transfered data to the other party.

In an OT protocol, there are two parties: a sender(Alice) and a receiver(Bob). Alice has a set of messages(for example, 0 and 1), and Bob wants to obtain one of the messages without Alice learning which message he chose. The goal is to ensure that Bob gets one of the message with a 50/50 chance, while Alice remains oblivious to which message Bob received.

1 out of 2 OT

1 out of n OT

- Setup(only once):

- Sender samples \( y \in Z_p \) and compute \( S=y\cdot G , T=y\cdot S \)

- Sender sends S to receiver, who aborts if \( S \notin \mathbb{G} \)

- Choose

- Receiver samples \( x \in Z_p \) compute \( R=c \cdot S+x\cdot G \)

- Receiver send R to sender, who aborts if \(R \notin \mathbb{G} \)

- Key Derivation:

- For all \( j \in [n] \), sender computes \[ k_j=Hash(yR-jT) \]

- Receiver computes \[ k_R=Hash(xS) \]

- Transfer:

- For all \( j \in [n] \), sender computes \( e_j= E(k_j, M_j)\)

- Sender sends \( (e_0, e_1, \dots , e_{n-1}) \) to receiver

- Retrieve:

- Receiver computes \( M=D(k_R, e_c) \)

Proof:

\( yR-jT=y(cS+xG)-j(yS) \)

\( =cy^2G+xyG-jy^2G \)

\( =(c-j)y^2G + xyG \) \

\( xS=xyG \)

References

Pedersen Proof

protocol for proving that Pedersen commitment c was constructed correctly which is the same as proof of knowledge of (m,r) such that c = mG + rH.

witness: (m,r)

statement: c

The Relation R outputs 1 if c = mG + rH.

G is the generator point, H is another generator point of elliptic curves.

The protocol:

- Prover chooses \( A_1 = s_1*G , A_2 = s_2*H \) for random \( s_1,s_2 \)

- Prover calculates challenge \( e = Hash(G,H,c,A_1,A_2) \)

- Prover calculates \( z_1 = s_1 + em, z_2 = s_2 + er \)

- Prover sends \( proof = {e, A_1,A_2,c, z_1,z_2} \)

- Verifier checks that \( z_1*G + z_2*H = A_1 + A_2 + ec \)

The correctless proof

- \( lhs= z_1G + z_2H = (s_1+em)G + (s_2+er)H \)

- \( rhs= A_1+A_2+ec = s_1G + s_2H + e(mG+rH) \)

- check if lhs==rhs

Range Proof

Bit Commitment

$BC_{b_0}(s,r)=b_0^s b_1^r \bmod N , \quad BC_{b_0}(s,r_1,r_2)=b_0^s b_1^{r_1}b_2^{r_2} \bmod N $

$(N,b_0,b_1,b_2) $ is a set of system parameters given by verifier or trusted third party.

Generate $(N, b_0, b_1, b_2) $

Witness indistinguishability

witness indestinguishability refers to a property in cryptographic protocols where an external observer can not distinguish between different valid witnesses for a given statement. In other words, if there are multiple possible witnesses that can be used to prove a statement, a protocol is said to possess indistinguishability if an obesover can not determine which specific witness was used by the prover.

References

- Threshold-optimal DSA/ECDSA signatures and an application to Bitcoin wallet security

- Statistical Zero Knowledge Protocols to Prove Modular Polynomial Relations

- Lindell-2018: Fast Secure Multiparty ECDSA with Practical Distributed Key Generation and Applications to Cryptocurrency Custody

- Lindell-2017: Fast Secure Two-Party ECDSA Signing

- Cathie Yun: Building on Bulletproofs

Partial Discrete Logarithm

The partial discrete logarithm problem is a variant of the discrete problem, which a fundamental cryptographic problem. In the discrete logarithm problem, given a base g, a prime modulus p, and an element $h \in Z_p^* $, the goal is to find an integer x such that $g^x \equiv h \pmod{p} $.

The partial discrete logarithm problem introduces a slight modification to this problem. Instead of finding the full value of x, the objective is to find only a partial value of x, denoted as x' such that $x =x'+k\cdot r $, where r is a known fixed integer, and k is an unknown integer.

PDL offers a way to compute partial logarithms, which can be utilized to establish shared secrets or perform other cryptographic operations.

The PDL problem is considered computationally hard, meaning that there are no known efficient algorithms to solve it for large valus of p and g. The security of cryptographic schemas relying on the partial discrete logrithm problem is based on the assumption that no efficient algorithm exists to solve it.

Mathmatic

这个章节下面会介绍一些在密码中会用到的数学知识。

Number Theory vs Group Theory

Number Theory: Number Theory is the branch of mathematic that deals with properties and relationships of numbers, particularly integers. It encompoasses the study of integers, prime numbers, divisibility, modular arithmetric, Diaphantine equations, and various number-theoretic funtions and sequences.

Key topics in number theory include:

- Prime numbers and factorization: Understanding the properties of prime numbers, prime factorization, prime factor decompositions, and ralated concepts like prime gaps and prime distribution.

- Diophantine equation: Solving equations that involve integer solutions, such as the famous Fermat's Last Theorem.

- Modular arithmetric: Examining arithmetic operations performed within a fixed modulus, including congruences, modular inverses, and Chinese remainder theorem.

- Number-theoretic functions: Investigating functions such as Euler's totient function, the Möbius function, and various arithemetic functions like the divisor function and the sum of divisors function.

Group Theory: Group theory is the branch of abstract algebra that studies algebraric structures known as groups. A group is a set equipped with an operation that combines any two elements and satisfies certain properties, including closure, associativity, identity element, and inverses. The concept of central to abstract algebra: other well-known algebraic structures, such as rings,fields,and vector spaces, can all be seen as groups endowed with additional operations and axioms.

Key topics in group theory include:

- Group properties: Investigating the fundamental properties of groups, such as closure, associativity, identity element, and inverses.

- Subgroups: Analyzing subsets of a group that form a group themselves.

- Group homomorphisms and isomorphisms: Studying mappings between groups that preserve the group structure.

- Cyclic groups: Exploring groups generated by a single element, known as generators.

- Permutation groups: Examining groups that represent permutations or rearrangements of a set.

Group theory has applications in various areas of mathematics, including algebraric structures, symmetry, geometry, cryptography, and physics.

Summary: In summary, number theory focuses on the properties and relationships of integers and their arithmetic, while group theory is concerned with the abstract algebraric structures knowns as groups and their properties.

Frequently used Number-Theory Lemmas in Cryptophy

- \( Z_N=\{0,1,\cdots,N-1\} \) for all positive integer, if integer eq or more than N , the result is integer mod N.

- \( Z_N^* \) is the multiplicative group modulo N. \( Z_N^* \) is a sub set of \(Z_N\) that values in the sub set is coprime to N , denoted as \( \{x\in Z_N | gcd(x,N)=1\} \)

- we use \( p|N \) to denote that "p divedes N"

- Euler's phi or totient funtion is defined for all positve integer N as:

\[ \phi(N)= |Z_N^*| \]

known as the order of \( Z_N^* \), or, equivalently, the number of items in \( Z_N^* \).

Specially if \( N=pq \) where p,q are two distinct primes it holds that: \[ \phi(N)=(p-1)(q-1) \] More generally, if the prime factorization of N is \( N=P_1^{\alpha_1} \times \cdots \times P_k^{\alpha_k} \), then \( \phi(N)=(P_1^{\alpha_1 -1} \times\cdots\times P_k^{\alpha_k -1}) \cdot ((P_1-1) \times\cdots\times (P_k-1)) \)

Rrequently used Group-Theory in Cryptophy

The order of group & the order of group element

The order of group is number of its elements.

The order of an element of a group(also called period length or period) is the order of the subgroup generated by the element. If the group operation is denoted as a multiplicaton, the order of the an element \( \alpha \) of a group, is thus the smallest positive integer m that \( \alpha^m=e \), where e denotes the identity element of the group.

负数取模

对负数的取模运算在不同的语言里面定义不一样,主要是除法的选择不一样(地板除,截断除),不过计算机在计算模运算的过程可以表示为: $$ a \bmod b= a- a/b \times b $$

References

- Efficient Noninteractive Certification of RSA Moduli and Beyond: Appendix

- A Computational Introduction to Number Theory and Algebra

- wiki: group_thery Order

- 知乎:负数取模

欧几里德算法计算最大公约数 (greatest common divisor)

对于两个非负整数 a,b , 他们的【最大公约数】一般表示为 gcd(a,b), 对应的数学表达式为: \[ gcd(a,b)= max \{ k>0 : (k|a) \ and \ (k|b) \} \] 符号 "|" 代表整除,例如 "5 | 10"表示5整除10.

特别地,如果两个数中一个数为0,另一个数不为0,那么两个数的最大公约数为非零的那个数。如果两个数都为0,则认为它们的最大公约数不存在。

欧几里德算法

欧几里德的算法思想如下,假设 a>b, 如果 d 同时整除 a 和 b,那么 d 也整除 (a-b), 也就是 (a,b)和(a,a-b)的最大公约数等价,使用同样的方法,可以使用大数减去小数得到【差】, 则 (a,b)的最大公约数等价于 (小数,差) 的最大公约数, 可以不断重复这个步骤,直到其中一个数为0,另外一个数就是最大公约数。

a-b的过程中,a一直都比b大,除非做了 \( \lfloor\frac{a}{b}\rfloor \) 次减法,所以为了加速做减法的过程, a-b 被替换为 \( a-\lfloor\frac{a}{b}\rfloor b = a \bmod b \), 算法公式为:

\[ gcd(a,b)= \begin{cases} a, & if \ b=0 \\ gcd(b, a \bmod b), & otherwise \end{cases} \]

算法实现

fn main() { println!("{}", euclidean_gcd(8, 4)); } fn euclidean_gcd(a: i32, b: i32) -> i32 { if b == 0 { return a; } euclid_gcd(b, a % b) }

References

裴蜀定理 (贝祖定理)

对于任何整数 a,b, 它们的最大公约数为 d, 那么对于任意的的整数 x,y, ax + by 都一定是 d 的倍数,特别地, 一定存在 x,y, 使得 ax + by = d, 这样的 (x,y) 被称为【贝祖系数】。

求所有的贝祖系数

如果 a,b 都非零,并且已经求得了一组贝祖系数 \( (x_1,y_1) \), 所有的贝祖系数可以表示如下: \[ (x_1-k\frac{b}{d}, y_1+k\frac{a}{d}) \] k 为任意整数,d = gcd(a,b)

References

拓展欧几里德算法

拓展欧几里德算法在计算 a,b 的最大公约数的同时,还能找到 x,y,使它们满足贝祖等式 ax + by = gcd(a,b). 以拓展欧几里德算法求得的系数满足贝祖等式的最简系数。

References

中国剩余定理 (Chinese Remainder Theorem)

中国剩余定理可以用来求解同余方程组的解: $$ \begin{cases} x_1 \equiv r \pmod {m_1} \ x_2 \equiv r \pmod {m_2} \ \quad \vdots \ x_k \equiv r \pmod {m_k} \end{cases} $$

其中 \( m_1,m_2,\cdots,m_k \) 两两互质。

计算过程

- 计算所有模数的乘积 $ m =m_1 m_2 \cdots m_k $

- 对于第 i 个方程:

- 计算 $ m_{\cancel{i}}=\frac{m}{m_i} $

- 计算 $ m_{\cancel{i}} $ 在模 $ m_i $ 下的逆元 $ m_{\cancel i}^{-1} $,即 $ m_{\cancel i} m_{\cancel i}^{-1} \equiv 1 \pmod{m_i} $

- 计算 $ c_i=m_{\cancel i} m_{\cancel i}^{-1} $ (不要对$m_i$取模)

- 方程组在模 $m$ 意义下的唯一解为: $ r=\sum_{i=1}^k x_i c_i \pmod{m} $

证明

我们需要证明上面的算法计算所得的 r 满足一元线性同余方程组中任意一个方程,即对于任意的 $ i=1,2,\cdots,k $ 满足 $ r \equiv x_i \pmod{m_i} $。

当 $ i \not= j $ 时:

$ m_{\cancel j} \equiv \frac{m}{m_j} \equiv 0 \pmod{m_i} $

又因为 $ c_j= m_{\cancel j} m_{\cancel j}^{-1} $

所以 $ c_j \equiv 0 \pmod{m_i} $

与此同时 $ c_i = m_{\cancel i} (m_{\cancel i}^{-1} \bmod{m_i})$ ,所以 $ c_i \equiv 1 \pmod{m_i} $

所以我们有:

$$ \begin{align} r & \equiv \sum_{j=1}^{k} x_j c_j & \pmod{m_i} \ & \equiv x_i c_i & \pmod{m_i} \ & \equiv x_i m_{\cancel i} (m_{\cancel i}^{-1} \bmod{m_i}) & \pmod{m_i} \ & \equiv x_i & \pmod{m_i} \end{align} $$

即对于任意 \( i=1,2,\cdots,k \),上面算法得到的 r 总是满足 \( r \equiv x_i \pmod{m_i} \),即证明了求解同余方程组的算法的正确性。

因为我们没有对输入的 \( x_i \) 作特殊限制,所以任何一组输入 \( {x_i} \) 都对应一个解 r。

利用CRT来加速大数的模幂运算(用于加速解密RSA和paillier)

直接举个例子: 假设 p=13, q=17, 则 $n=p\times q=221 $

接下来利用crt计算 $ 7^{199} \equiv r \pmod{221} $

decompose:

$$

\begin{cases}

x_1 = 7^{199} \pmod{13} = 7^{199 \bmod{\phi(13)}} \pmod{13} = 7^7 \pmod{13} =6 \

x_2 = 7^{199} \pmod{17} = 7^{199 \bmod{\phi(17)}} \pmod{17} = 7^7 \pmod{17} =12

\end{cases}

$$

于是乎有下面的同余方程组:

$$

\begin{cases}

6 \equiv r \pmod{13} \

12 \equiv r \pmod{17}

\end{cases}

$$

compose: $$ m_{\cancel 1}=\frac{221}{13}=17, m_{\cancel 2}=\frac{221}{17}=13 \ m_{\cancel 1}^{-1} \bmod 13=10, m_{\cancel 2}^{-1} \bmod 17=4 \ c_1= 17\times 10=170, c_2= 13 \times 4=52 \ r= x_1 c_1 + x_2 c_2 \pmod{m}= 6\times 170 + 12\times 52 \pmod{221}=1644 \pmod{221} = 97

$$

References

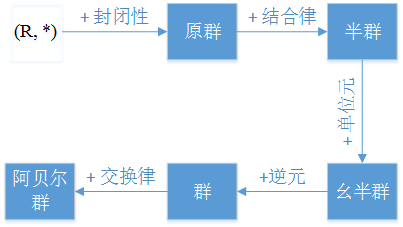

群论

群论是抽象代数的一个分支,主要研究一个被称为【群】的代数结构。

一个群 = 一个集合 + 一个二元运算。集合由一堆元素构成(比如 数字集合, 点集合, 符号集合), 二元运算结合任意两个元素 a 和 b 形成了一个属于集合的元素。一个群应该满足下面4个属性:

- closure: 封闭性,二元运算的结果还是属于集合。

- associativity: 结合律, 举个例子: \( (a * b) * c = a * (b * c) \)

- identity element: 单位元,单位元跟二元运算有关,比如加法的单位元为0,乘法的单位元为1,\( a * e = e * a= a \).

- inverse: 逆元,\( a * a^{-1} = a^{-1} * a = e \)

如果除了上面4个条件之外,群还满足交换律,则群为交换群(commutative group),又叫做阿贝尔群(Abelian group) .

举个例子: 椭圆曲线上面的【点集】和 【点的加法】 就构成了一个群。 两个点相加得到的点依然在椭圆曲线上,满足封闭性。\( (P_1+P_2)+P_3 = P_1 + (P_2+P_3) \) 满足结合律。 椭圆曲线的单位元是无穷远点,任何点和无穷远点相加,结果等于自身。椭圆曲线的逆元是一个点关于 x 轴对称的点,一个点和该点的逆元相加,结果等于无穷远点。

群的阶和集合元素的阶

群的阶就是集合中元素的个数。

集合元素的阶就是由元素反复进行二元运算生成的子集合的阶。如果二元运算是乘法,那么元素 a 的阶就是使得 \( a^m=e \) 成立的最小正整数 m 。

群的性质

- (消去律) \(a * b= a * c \Rightarrow b=c \)

- 方程 \( a * x =b \) 有唯一解, \( x \in G \)

- \( (a * b)^{-1}= b^{-1} * a^{-1} \)

- \( (a^{-1})^{-1} = a \)

判断子群

定理:H是G的非空子集,对于任意 \( a,b \in H \), 都有 \( a* b^{-1} \in H \), 则 H 是 G 的子群。

Proof:

- 先证单位元: 当 a=b 时,有 \( a * a^{-1} = e \in H \), 并且 \( a*e=e*a=a \),所以G的单元e属于集合H,并且e同时也是H的单位元。

- 再证逆元,我们需要证明任意一个\( a \in H \),它的逆元 \( a^{-1} \in H \), 这里使用\( e*a^{-1}=a^{-1} \in H \).故而 \( a^{-1} \) 不仅是a在G中的逆元,同时也是a在H中的逆元。

- 证明封闭性,封闭性需要证明\( a*b \in H \), 因为\( b^{-1} \in H \), 有 \( a*b=a*(b^{-1})^{-1} \in H \)

- 结合律:因为G是个群,它的子集的元素也必然满足结合律。

定理2: H是群G的非空子集,如果H是有限集,而且G的运算\( * \)在H上满足封闭性,则H是G的子群。

陪集(coset)

子群H是群G都子群,H可以用来把G分解成多个元素个数相等且互不相交的子集,这些子集被称为陪集。

若 \( a \in G \), 则

\[ aH :=\{a*h | h\in H\} \]

称为 H 关于 a 在 G 中的左陪集 (left cosets),同理,

\[ Ha :=\{ h*a | h\in H \} \]

称为 H 关于 a 在 G 中的右陪集(right cosets).

陪集的生成过程就是在群G中任意选一个元素a,将a与子群H的元素分别进行二元运算,得到的集合就是H关于a在G中的陪集。其中 a 叫做代表元(representative). 陪集的符号一般表示为 \([a]_H\).

陪集的性质:

- \(a \in [a]_H\), 代表元一定是陪集的元素,因为子集一定包含单位元,\(e*a=a*e=a\)

- \( [e]_H=H \), 代表元为单位元时,陪集和子集相等。

- \( a\in H \Longleftrightarrow [a]_H=H \), 代表元是子集的元素时,生成的陪集和子集相等。

证明: \(a \in H \), a 和 H 的元素进行二元运算时,由于H具有封闭性,二元运算的结果一定含于H,即 \( [a]_H \subseteq H \);

另一方面:\( \forall b \in H , a\in H \)

\( a^{-1}* b \in H \), 将\( a^{-1}*b \)看做一个整体,与 a 进行二元运算

\( a*(a^{-1}*b) \in [a]_H \Rightarrow b\in [a]_H \Rightarrow H \subseteq [a]_H \Rightarrow [a]_H=H \) - \( [a]_H =[b]_H \Leftrightarrow a^{-1}*b \in H (或 b^{-1}*a \in H ) \)

证明: \( H=\{ e, \cdots, h, \cdots \} \)

\( [a]_H=\{ a,\cdots,a*h,\cdots \} \)

\( [b]_H=\{b,\cdots,b*h,\cdots\} \)

因为H关于a的陪集等于H关于b的陪集,所以 b 必定等于 a 与 H 中某个元素进行二元运算,即

\( b=a*h \Rightarrow a^{-1}*b=h \)

又因为 h 是 H 中的元素

所以 \( a^{-1}*b \in H \)

拉格朗日定理(Lagrange's theorem)

定理: G 是有限群, H是G的任意子群,则 \[ ord(H) | ord(G) \]

证明:因为H的所有陪集\( [a_1]_H,[a_2]_H,\cdots,[a_n]_H \)其实是对G的划分,且每个陪集的元素个数相等(等于子集的阶),所以\( |G|=k|H| \), 其中k表示通过H生成的陪集的个数。

举个例子: 群 \( Z_6= \{0,1,2,3,4,5\} \)

子群 \( 3Z_6=3\times \{0,1,2,3,4,5\}=\{0,3\} \)

陪集:

$ [0]{3Z_6}=[3]{3Z_6}={0,3} $

$ [1]{3Z_6}=[4]{3Z_6}={1,4} $

$ [2]{3Z_6}=[5]{3Z_6}={2,5} $

正规子群(normal subgroup)和商群(quotient group)

定义:设N是群G的子群,如果对于 $ \forall a\in G $,都有 $ aN=Na $,称N为G的正规子群。

给定一个正规子群N,搭配上群G的元素,就可以构造出一些陪集,这些陪集集中起来,就形成了一个集合,这个集合表示如下: $$ G/N={ [a]_N | a\in G } $$ 这个集合的元素是陪集,给这个集合搭配上如下的二元运算: $$ [a]_N [b]_N := [ab]_N $$ 就构成了商群,$(G/N,*)$称为群G在模N下的商群。

商群的研究范围: 商群的元素是一堆陪集,这些陪集里面除了N(平凡陪集)以外,其他的陪集的元素都不属于正规子群,故而,商群的研究范围主要就是正规子群之外的那些元素。

商群的阶: $[G:N]=\frac{|G|}{|N|}$

商群的性质在阿贝尔群下的表现: 阿贝尔群的子群都是正规子群(通过交互律可证),阿贝尔群的任意子群都可以构造商群,阿贝尔群的子群构造的商群也是阿贝尔群。

陪集和剩余类等价: 在整数群里,陪集和剩余类本质上是一个东西,都是等价关系下的等价类。$ Z/nZ={[0],[1],\cdots,[n-1]}=Z_n $

数学映射的定义

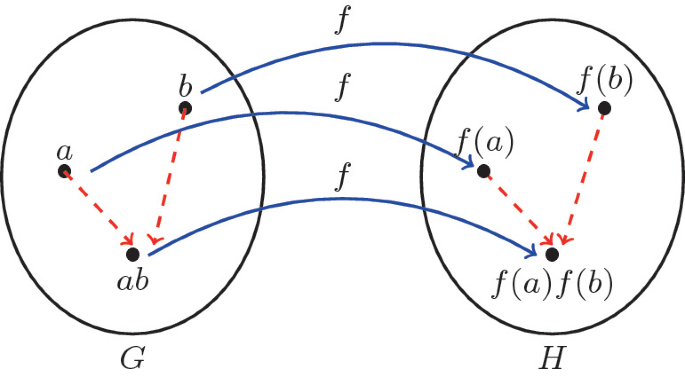

群同态(group homomorphism)

定义:

设群 $(G,)$ 和群 $(G',\Box)$, 如果函数 $ f: G \rightarrow G' $ 对于 $ \forall a,b \in G $ , 都有

$$ f(ab)=f(a)\Box f(b) $$

则称 f 为 $ (G,*) $ 到 $(G',\Box)$ 的群同态。

群同态的作用:

根据定义可知,群同态在元素映射以后,元素之间的运算规律仍然得到了保持。有的群比较容易分析,比如常见的整数模n加法群,有的群分析起来就不太方便,这时候就可以利用群同态的特效通过简单群来分析麻烦群。另外一个用途就是用于同态加密计算,只要映射函数不可逆,就可以把一个群的二元运算映射到同态群上面计算,达到加密计算的效果。

同态像(homomorphic image):

G中的元素经过f映射到G'后,得到的可能只是G'的子集,也就是说,G'中的某些元素,在G中可能找不到原像。因此,就有了同态像的概念,又称为像,像指的是G'中能找到原像的那些元素构成的子集(f的同态像)。表示为$ Im\ f $

同态核(homomorphic kernel):

G中的元素经过f映射后等于G'的单位元的元素构成同态核,表示为$ Ker \ f $

阿贝尔群的m次方映射(m-power mape):

G是阿贝尔群

$$ G \underrightarrow f G $$ $$ a \rightarrow f(a)=a^m $$

$ f(a_b)=(a_b)^m=a^m *b^m= f(a)*f(b) $

$ Im\ f=G^m $

$ Ker\ f=G{m}:={a\in G | a^m =e} $ \

群同态的性质

- $f(e)=e'$, (e和e'分别为群G和G'的单位元), 单位元映射后仍然是单位元

证明:$ f(e) \Box e' = f(e) = f(e*e)= f(e)\Box f(e) $ - $ f(a^{-1})=f(a)^{-1}, \forall a \in G $, 互为逆元的元素的像依然互为逆元。

证明:$ f(a^{-1}) \Box f(a) = f(a^{-1}*a)=f(e) $ - H是G的子群,则 f(H) 是 G'的子群,子群的像依然是子群。

证明:$ \forall a,b \in H, f(a), f(b) \in f(H) $, 则

$ f(a)\Box f(b)^{-1}= f(a)\Box f(b^{-1})= f(a*b^{-1}) \in f(H) $ - 如果像是映射群的子群,那么原像就是就是G的子群。同态核$ Ker\ f $是G的子群,同态像$Im\ f$是G'的子群。

- $ f(a^m)=f(a)^m $

证明: $ f(a^m)= f(a \cdots a)= f(a)\Box f(a) \Box\cdots\Box f(a)= f(a)^m $ - 同态核$ Ker\ f $是正规子群。

证明:要证明同态核是正规子集,只需要证明它的左右陪集相等。

$ \forall a \in G $, 有 $ a (Ker f)={ah| h \in Ker f } $

$ \exists h' \in Ker f $, 有 $ ah=h'a $

令$ aha^{-1}= h' \in Ker f $, 因为 rhs 属于同态核,只需要证明 lhs 属于同态核即可,则只需要证明 lhs 经过映射后等于e'。

$ f(ah*a^{-1})=f(a)\Box f(h)\Box f(a^{-1})= f(a)\Box e' \Box f(a^{-1})= f(a) \Box f(a^{-1})= e' $

群同构(group isomorphism)

如果一个群同态是个双射函数,那它就叫群同构。G与G'同构,记为$ G\cong G' $. 同构的群,它们本质上就是同一个群,因为它们拥有相同的性质,比如G的生成元对于的像也是G'的生成元。

第一同构定理(first isomorphism theorem): 第一同构定理又叫【基本同态定理】(FHT,fundamental homomorphism theorem). \

定理: 设群$ (G,*) $ 和群$ (G', \Box) $, $f: G \rightarrow G' $是群同态(同态核是 Ker f, 同态像 Im f), 则 $$ G/Ker f \cong Im f $$ 同态核构造的商群 $ {[a]_{Ker f} | a\in G} $ 和同态像同构, 这个群同构就是把商群里面的陪集映射成代表元的像,代表元的像和具体的f相关。

循环群

- 任意无限循环群都只有2个生成元

- 任意循环群都是阿贝尔群

证明: $ \forall a,b \in$, 设 $ a=g^r,b=g^k $, 则

$ ab=g^r g^k= g^{r+k}=g^{k+r}=g^k * g^r $ - 有限循环群都阶是n,则生成元g的阶也是n

- 正整数 d|n, n阶有限循环群恰有唯一的d阶子群。

证明:(存在性)d|n, 元素 $ g^{\frac{n}{d}} $ 阶为d,因为使得 $(g^{\frac{n}{d}})^x= e $ 成立的最小的x为d.

则子群 $ <g^{\frac{n}{d}}> $ 的阶是d, 故而存在阶为d的子群 $ <g^{\frac{n}{d}}> $.

(唯一性)反证法。 假设存在另一个d阶的循环子群$ <g^k> $, 则 $ (g^k)^d =e \rightarrow n|kd \rightarrow \frac{n}{d}|k $, 也就是说 k 是 $ \frac{n}{d} $的倍数,那么 $ g^k $ 就可以由 $g^{\frac{n}{d}}$ 生成,所以 $ g^k \in <g^{\frac{n}{d}}> $, 有 $<g^k>$ 是 $ <g^{\frac{n}{d}}> $ 的子群,因为二者的阶都为d,所以两个群是同一个循环群。

举个例子: 循环群G的阶是15,15的正因子为 1,3,5,15,所以,G一共有4个子群,它们的阶分别为 1,3,5,15.

- n阶有限循环群 $

, \forall k \in Z $,有 $g^k$ 的阶是 $ \frac{n}{gcd(n,k)} $

证明: 假设 $g^k$ 的阶为m, 则 $g^{km} = e \rightarrow n|km $,

则 km 既是 k 的倍数,同时也是 n 的倍数, 有 $ km=lcm(k,n)=\frac{nk}{gcd(k,n)} $

所以 $ m=\frac{n}{gcd(k,n)} $ - 当 $ gcd(k,n)=1 $ 时,$ g^k 的阶为 \frac{n}{gcd(k,n)}=n, g^k $ 就是循环群的生成元。与 n 互素的 k 一共有 $ \phi(n) $ 个,即生成元的个数。当已知一个生成元g时,求出所有与n互素的k,那么 $ g^k $ 就是所有的生成元。

- 素数阶的群必然是(有限)循环群。

证明:设G是群,且 $|G|=p $, p是素数。

设 $a\in G, 且 a \not= e $, a的阶是k( $a^k=e $ )

则 $k | p $, 因为p是素数,所以k要么等于1,要么等于p,由因为 $a^k \not= e $, 所以 k=p.

也就是说 a 的阶为p, a就是群G都生成元,所以G是(有限)循环群。

该定理可以归纳概括为:素数阶的群一定是循环群,它的生成元是任一非单位元。 这个定理在密码中经常用来构造循环群。

举个例子: $Z_5 = {0,1,2,3,4}, ord(Z_5)=5 $

取 a=2, 则有循环子群为 $H={a,a^2,...,a^{n-1}, a^n=e}$, 即 $ (2, 2^2=4, 2^3=1, 2^4=3, 2^5=0) $,这里的指数是加法模5的一种模拟表示方法。

利用同构举一反三:

同构的群本质上就是同一个群,它们的结构性质完全一样。

- 无限循环群:同构于 $Z$

- n阶有限循环群:同构于 $Z_n $

证明: 设无限循环群为 $

$\forall z,z' \in Z, f(z+z')=g^{z+z'}=g^z *g^{z'}=f(z)*f(z') $

所以这个映射是一个群同态,而且同态像里面的每一个 $g^z$ 都有原像 z, 所以这个映射是一个满同态。

根据同态核为两种情况证明单射:\

- 如果同态核只包含单位元 0 即 $Ker f={0} $, 那么 $f(0)=g^0=e $, 映射是一个单射。即是满射又是单射,所以映射是一个群同构,因为是 Z 和循环群 $

$同构,可见这个循环群是个无限群。这就说明,任何无限循环群都同构于Z,它们都是同一个东西,Z的所有性质都可以用于无限循环群。 - 如果同态核除了单位元0还包含其他元素,因为Z的子群都满足格式 $nZ$, 而同态核也是Z的子群,则有 ${0} \subset Ker f=nZ \quad (n为正整数) $, 根据第一同构定理,可以利用群同态构造一个群同构,$Z/Ker f= Z/nZ= Z_n \cong Im f=

$, 又因为 $Z_n$是个有限群,所以循环群也是一个有限群,$Z_n$ 有n个元素,循环群也就有n个元素。也就是说,任何n阶有限循环群都同构于 $Z_n$.

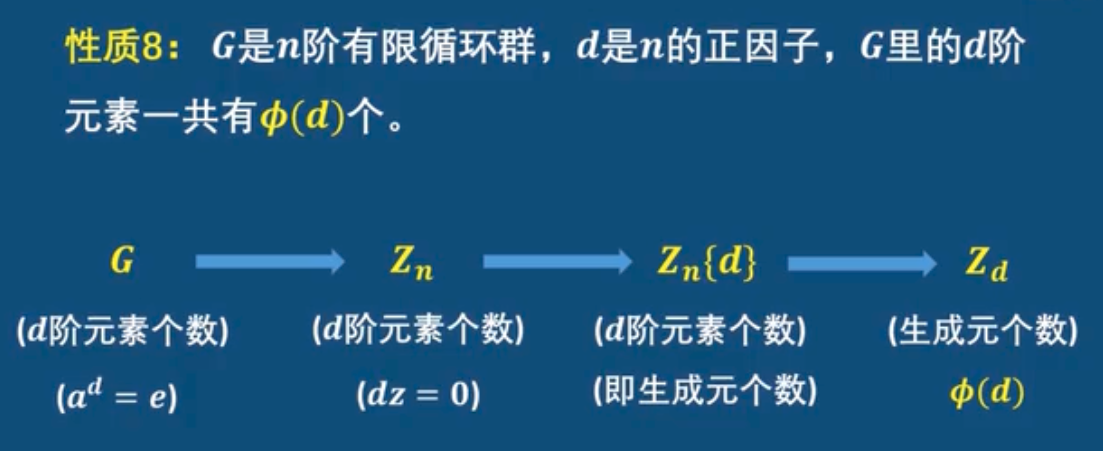

- G是n阶有限循环群,d是n的正因子,G里的d 阶元素一共有 $\phi (d) $ 个。

证明: 因为 $G \cong Z_n $, 设 $a \in G $, 求G的d阶元素个数,就是求当 $ a^d=e $ 时,满足条件的a的个数。

也就是求 $Z_n $ 中, 当 $dz=0 $ 时,满足条件的z的个数, 也就是求子群 $Z_n{d} := {a \in Z_n |da=0} $中的d阶元素的个数(也是这个循环群的生成元的个数),又因为 $Z_n{d} $ 是个d阶有限循环群,所有它与 $Z_d$ 同构,所以问题就等价于求 $Z_d$ 的生成元的个数,而 $Z_d 一共有 \phi(d) $ 个生成元。

$Z_n^* $的性质

$Z_n^* = {a|a=0,\cdots,n-1, \quad gcd(a,n)=1} $ 是乘法群.

乘法阶(multiplicative order):

定义: $a \in Z, gcd(a,n)=1 $, 设k是满足

$$ a^k \equiv 1 \pmod{n} $$

的最小正整数,称k是a在模n下的乘法阶,记为 $ord_n(a)$, 其实这里的k同时也是元素a的阶。

原根(primitive root):

定义: $g \in Z, gcd(g,n)=1 $, 如果 $ord_n(g)=\phi(n) $, 则称g是模n下的原根。

则 $g^{ord_n(g)} \equiv g^{\phi(n)} \equiv 1 \pmod{n} $

原根存在的条件:

设 p 是奇素数,e是正整数

$n=1,2,4,p^e,2p^e $ 时,模n下存在原根。

RSA中 $n=p\times q $,p,q是不相等的素数,所以RSA的模数下就不存在原根。

存在原根的 $Z_n^*$ 是循环群: 如果模n下存在原根,原根的阶是 $\phi(n)$, 而 $Z_n^$ 的阶也是 $\phi(n)$, 所以原根g就是 $Z_n^$ 的生成元,此时,$Z_n^$ 就是循环群。 明显 $Z_p^$ 就是一个循环群。

如何找原根(生成元)

根据拉格朗日定理,子群的阶整除原群的阶。 则有 $\forall a\in Z_n^*, ord_n(a) | \phi(n) $

a是原根 $\rightarrow ord_n(a)=\phi(n) $

对 $\phi(n) $做素因子分解有:$\phi(n)= p_1^{e_1} \cdots p_r^{e_r} $

当a不是原根时,假设a的阶为 $ord_n(a)=d $, 根据拉格朗日定理有 $d|\phi(n), d<\phi(n) $,

$$d|\phi(n) \Rightarrow \exists p_j, d|\frac{\phi(n)}{p_j} \Rightarrow \exists q, dq=\frac{\phi(n)}{p_j} $$

上面的推导时因为 d 是 $\phi(n)$ 的因子,且 $d<\phi(n)$,那d就一定等于 $\phi(n)$ 的唯一质数分解式子中的某些素数的某些指数次的组合。

因为a的阶为d,则有 $ a^d \equiv 1 \pmod{n} \Rightarrow a^{\frac{\phi(n)}{p_j}} \equiv (a^d)^q \equiv 1 \pmod{n} $

所以 $a是原根 \Leftrightarrow a^{\frac{\phi(n)}{p_i}} \not\equiv 1 \pmod{n}, i=(1,\cdots,r) $

故而,找 $Z_n^*$原根的算法如下:

- 唯一质数分解 $\phi(n)= p_1^{e_1}p_2^{e_2}\cdots p_r^{e_r} $

- 任意选择一个 $a \in Z_n^* $, 即任意选择一个与n互质的数

- if $a^{\frac{\phi(n)}{p_i}} \not\equiv 1 \pmod{n}, i=(1,2,\cdots,r) $

$ \quad output \quad a $

else goto 2

举个例子:

求 $Z_{19}^$ 的所有生成元。

$\phi(19)=19-1=18=2\times 3^2 $

$ p_1=2, p_2=3 $

$ \frac{\phi(n)}{p_i}= { \frac{18}{2}=9, \frac{18}{3}=6 } $

任意选择与19互质的数2, 计算 $a^{\frac{\phi(n)}{p_i}}={2^9 \not\equiv 1 \pmod{19}, 2^6 \not\equiv 1 \pmod{19} } $

所以 2 是 $Z_{19}^$ 的一个生成元。

由于在循环群 $Z_n$ 中, 群的阶为n,如果已知一个生成元为g, 当 gcd(k,n)=1 时,$g^k$的阶为 $\frac{n}{gcd(n,k)}=n $, 则 g^k 也是群 $Z_n$的生成元, $Z_n^*$ 与 $Z_n$ 同构,直接套用 $Z_n $的性质来求解所有的生成元。

$Z_{19}^$的阶为$\phi(19)=19-1=18$, 与18互质的数有 $ k={1,5,7,11,13,17} $, 则

$

2^1 \equiv 2 \pmod{19}, \

2^5 \equiv 13 \pmod{19}, \

2^7 \equiv 14 \pmod{19}, \

2^{11} \equiv 15 \pmod{19} \

2^{13} \equiv 3 \pmod{19} \

2^{17} \equiv 10 \pmod{19} \

$

也就是说 ${2,3,10,13,14,15} $ 都是 $Z_{19}^$ 的生成元。

验证一下:

$

3^9 \equiv 18 \pmod{19}, 3^6 \equiv 7 \pmod{19} \

10^9 \equiv 18 \pmod{19}, 10^6 \equiv 11 \pmod{19} \

13^9 \equiv 18 \pmod{19}, 13^6 \equiv 11 \pmod{19} \

14^9 \equiv 18 \pmod{19}, 14^6 \equiv 7 \pmod{19} \

15^9 \equiv 18 \pmod{19}, 15^6 \equiv 11 \pmod{19} \

$

离散对数的性质

- $a \equiv g^r \pmod{n} \Leftrightarrow log_g(a) \equiv r \pmod{\phi(n)} $

证明: 令 $x=log_g(a) $, 则 $a\equiv g^x \pmod{n} $

$\Leftrightarrow g^x \equiv g^r \pmod{n}$

在循环群中生成元生成的元素相等,说明x和r之间的距离正好差了一个循环(生成元的阶 $\phi(n)$),也就是说x,r在循环下同余

$\Leftrightarrow x \equiv r \pmod{\phi(n)}$

$\Leftrightarrow log_g(a) \equiv r \pmod{\phi(n)}$ \ - 根据上面的性质可以联想到 $g^r \pmod{n} = g^{r \bmod \phi(n)} \pmod{n} $, 因为生成元进行指数次运算,这些指数如果在生成元的阶下同余的话,得到的结果是相等的。

设 gcd(b,n)=1, $y=log_g(b) $, m是正整数,h也是原根:

- $log_g(ab) \equiv log_g(a)+log_g(b) \pmod{\phi(n)} $

证明:

$ ab \equiv g^x g^y \equiv g^{x+y} \pmod{n} \ \Rightarrow log_g(ab) \equiv x+y \pmod{\phi(n)} \ \Rightarrow log_g(ab) \equiv log_g(a)+log_g(b) \pmod{\phi(n)} \ $ - $log_g(a^m) \equiv m \times log_g(a) \pmod{\phi(n)} $

proof:

$ a^m \equiv g^{xm} \pmod{n} \ \Rightarrow log_g(a^m) \equiv mx \pmod{\phi(n)} \ \Rightarrow log_g(a^m) \equiv m \times log_g(a) \pmod{\phi(n)} \ $ - $log_h(a) \equiv log_h(g) \times log_g(a) \pmod{\phi(n)} $

proof:

设 $g\equiv h^t \pmod{n}, t=log_h(g), 0 \leq t \leq \phi(n) $

$ a \equiv g^x \pmod{n} \ \Rightarrow a\equiv h^{tx} \pmod{n} \ \Rightarrow log_h(a) \equiv tx \pmod{\phi(n)} \ \Rightarrow log_h(a) \equiv log_h(g) \times log_g(a) \pmod{\phi(n)} \ $

Carmichael funtion 推导的结论

Carmichael function 表示为 $\lambda(n)$, n的唯一质因子分解为 $n=p_1^{e_1}p_2^{e_2}\cdots p_r^{e_r} $

则 $\lambda(n)=lcm[\lambda(p_1^{e_1}), \lambda(p_2^{e_2}),\cdots,\lambda(p_r^{e_r})] $.

Carmichael funtion在 $Z_n^*$ 的结论:

$Z_n^$ 的阶是 $\phi(n)$, $Z_n^$的元素的最大阶为 $\lambda(n)$.

置换

一个有限集合 S 到自身的双射称为 S 的一个置换,集合 \( S={a_1,a_2,\cdots,a_n} \)上的置换可以表示为 \[ f=\begin{pmatrix} a_1,a_2,\cdots,a_n \\ a_{p_1},a{p_2},\cdots,a{p_n} \end{pmatrix} \] 意为将 \( a_i \)映射为 \( a_{p_i} \), 其中 \( p_1,p_2,\cdots,p_n \) 是 \( 1,2,\cdots,n \)的一个排列。显然 S 上的所有置换的数量为 n!。

所以置换的本质就是一个双射函数。

对称群 (symmetric group) 和 置换群 (permutation group)

给定一个集合 M, 集合M的所有可逆置换构成集合 N, N 关于可逆置换的复合(函数的复合也可以看作是两个函数间的二元运算)满足封闭性,结合律,有单位元 (恒等置换,即每个元素映射到它自己),有逆元 (交换置换表示中的上下两行),因此构成一个群,称为 M 的对称群,记为\( Sym(M) \).

\( Sym(M) \)的任一子群称为 M 的置换群。

如果 M 是包含 n 个元素的有限集, 称其到自身的可逆映射为 n阶置换 (permutation), 其对称群称为 n阶对称群(sysmmetric group of degree n).

举个例子: 假设我们有集合 M={1,2,3}, 所有的置换就是对集合M做全排列,结果如下:

\(

\begin{pmatrix}

1,2,3 \\

1,2,3

\end{pmatrix}

\begin{pmatrix}

1,2,3 \\

2,1,3

\end{pmatrix}

\begin{pmatrix}

1,2,3 \\

3,1,2

\end{pmatrix}

\begin{pmatrix}

1,2,3 \\

1,3,2

\end{pmatrix}

\begin{pmatrix}

1,2,3 \\

2,3,1

\end{pmatrix}

\begin{pmatrix}

1,2,3 \\

3,2,1

\end{pmatrix}

\)

以上这六个置换就是就是对称群的元素集合,集合的运算就是对映射函数进行复合操作,单位元就是第一个元素(恒等置换),逆元就是把每一个置换表达中的上下两行交换得到的新的映射函数,而且每次进行复合操作得到的映射函数都是上面的置换之一,且复合函数满足结合律。

References

- 代数结构入门:群、环、域、向量空间

- wiki: Permutation

- wiki: Permutation group

- wiki: Symmetric group

- wiki: Bijection, injection and surjection

- 知乎:排列与对称群

- wiki: 对称群

- wiki:置换群

- oi-wiki: 群论

- fandom-wiki: 对称群

- bilibili: 复合函数结合律的证明

- permutation-generator

- bilibili: Alice-Bob 群论

Affine transfer

仿射变换又称为仿射映射,是指在几何中,对一个向量空间进行一次线性变换并拼接上一个平移,变换成另一个向量空间。一个对向量 $\vec{x}$平移$\vec{b}$,并且旋转缩放$A$的仿射映射为: $\vec y =A\vec x + \vec b$

在齐次坐标下,上式等价为:

$\begin{bmatrix} \vec y \ 1 \end{bmatrix}= \begin{bmatrix} \vec A & \vec b \ 0,\dots,0 & 1 \end{bmatrix} \begin{bmatrix} \vec x \ 1 \end{bmatrix} $

齐次坐标(homogeneous coordinate)

齐次坐标又叫做投影坐标(projective coordinates),齐次坐标是用于投影几何的坐标系统,我们常用的笛卡尔坐标用于欧氏几何。

齐次坐标可以让包括无穷远点的坐标以有限坐标表示。一个点的齐次坐标乘上一个非零纯量,则所得坐标仍然表示同一个点。欧氏平面上的一点 $(x,y)$,对任意非零实数$Z$,三元组$(xZ,yZ,Z)$即称为该点的齐次坐标。依据定义,将齐次坐标内的数值乘上同一个非零实数,可以得到同一个点的另一组齐次坐标。比如,笛卡尔坐标上的点$(1,2)$,在齐次坐标中可表示成$(1,2,1)或(2,4,2)$。因此,与笛卡尔坐标不同,一个点可以有无限多个齐次坐标表示法。

(1,0,0)可以表示x方向的无穷远点

(0,1,0)可以表示y方向的无穷远点

三元组$(0,0,0)$不表示任何点,原点表示为$(0,0,1)$,某些地方会用不同的表示方法来表示齐次坐标,以与笛卡尔坐标相区别,如以 $(x:y:z)代替 (x,y,z)$,以强调该坐标有着比例的性质,以方括号代替括弧$[x,y,z]$来强调有多个坐标表示同一个点。有的地方表示为$[x:y:z]$。

拉格朗日插值法(Lagrange interpolation)

起源

现实生活中许多实际问题都用函数来表示各种变量之间的内在联系或规律。比如通过观察一个APP在一天中不同时间段的在线用户数量,可以反映出来该APP的用户更喜欢在什么时间段使用APP。如果我们通过反复观测统计得到了不同时间段在线用户数量,拉格朗日插值法就可以根据这些观测值,找到一个多项式,其恰好在各个观测点取到对应的观测值。这个多项式就叫做拉格朗日多项式(Lagrange polynomial)。

对于给定的 $n+1$个点$(x_0,y_0),(x_1,y_1),\dots,(x_n,y_n)$,可以找到一个次数不超过$n$的拉格朗日多项式$L$,并且只有一个。 如果计入次数更高的多项式,则有无数个,因为所有与$L$相差 $\lambda (x-x_0)(x-x_1)\dots (x-x_n)$的多项式都满足条件。

定义

给定$k+1$个取值点: $(x_0,y_0),\dots,(x_k,y_k)$, 其中的 $x_j$为自变量的位置,$y_j$为函数在这个位置的取值。假设任意两个$x_j$都互不相同(一个x不能对应两个y),那么拉格朗日插值多项式为:

$L(x)= \sum_{j=0}^k{y_j\ell_j(x)}$

其中的每个 $\ell_j(x)$为拉格朗日基本多项式(或称插值基函数):

$\ell_j(x)=\prod_{i=0,i\neq j}^k \frac{x-x_i}{x_j-x_i}=\frac{(x-x_0)}{(x_j-x_0)}\dots \frac{(x-x_{j-1})}{(x_j-x_{j-1})} \frac{(x-x_{j+1})}{(x_j-x_{j+1})} \dots \frac{(x-x_k)}{(x_j-x_k)}$

拉格朗日基本多项式的$\ell_j(x)$的特点是在$x_j$上的取值为1,在其他的点$x_i,i\neq j$上取值为0。

思路

对于给定的$k+1$个点:$(x_0,y_0),\dots,(x_k,y_k)$,拉格朗日插值法的思路是找到一个在点$x_j$处取值为1,而在其他点处取值都为0的多项式$\ell_j(x)$,这样多项式$y_j\ell_j(x)$在点$x_j$处点取值为$y_j$,而在其他点处点取值都为0,于是:

$L(x_j)=\sum_{i=0}^k{y_j\ell_i{(x_j)}}=0+0+\dots+y_j+\dots+0=y_j$

在其他点处取值为0点多项式容易找到,比如:

$other_0=(x-x_0)\dots (x-x_{j-1})(x-x_{j+1})\dots (x-x_k)$

上面的多项式在$x_j$的取值为:$other_0j=(x_j-x_0)\dots (x_j-x_{j-1})(x_j-x_{j+1})\dots (x_j-x_k)$

由于已经假设任何两个$x_i$不相同,因此other_0j取值不等于0,于是将other_0除以other_0j,就能得到一个“在$x_j$处取值为1,在其他点取值都为0的多项式”:

$\ell_j(x)=\prod_{i=0,i\neq j}^k \frac{x-x_i}{x_j-x_i}=\frac{(x-x_0)}{(x_j-x_0)}\dots \frac{(x-x_{j-1})}{(x_j-x_{j-1})} \frac{(x-x_{j+1})}{(x_j-x_{j+1})} \dots \frac{(x-x_k)}{(x_j-x_k)}$

这就是拉格朗日基本多项式。通过拉格朗日基本多项式我们可以推导出,最终通过插值生成的拉格朗日多项式的次数不大于k(对于给定k+1个点的情况)。

唯一性的证明

次数不超过k的拉格朗日多项式至多只有一个。

假设有两个次数不超过k的拉格朗日多项式:$L_1, L_2$。

$diff=L_1-L_2$

由于对于任意的点$x\in[x_0,\dots,x_k]$, $L_1(x)=L_2(x)$

所以对于任意的点$x\in[x_0,\dots,x_k], diff=0$

因为 diff 在所有 k+1 个点上的取值都为0,

因此$diff=\lambda(x-x_0)(x-x_1)\dots(x-x_k)$

如果要使得 $diff\neq 0$, 那么diff的次数就一定不小于 k+1

又由于拉格朗日多项式的次数不超过k,所以diff的次数不超过k

所以推导出在次数不超过k情况下,diff必然等于0,也就是说 $L_1=L_2$

References

泰勒公式(Taylor's formula)

微分

微分的几何意义:在局部范围内使用线性函数近似代替非线形函数,在几何上就是在局部范围内使用切线段来近似代替曲线段,这在数学上称为非线形函数的局部线性化。这是微分学的基本思想方法之一。

微分的定义 : 设函数 $y=f(x)$ 在某区间内有定义,$x_0$ 及 $x_0+\Delta x$ 在这区间内,如果函数的增量 $$\Delta y=f(x_0+\Delta x)-f(x_0)$$ 可表示为 $$\Delta y=A\Delta x+o(\Delta x)$$ 其中 A 是不依赖于$\Delta x$的常数,那么称函数$y=f(x)$在点$x_0$是可微的,而$A\Delta x$叫作函数$y=f(x)$在点$x_0$相应于自变量增量$\Delta x$的微分,记作$d_y$,即 $$d_y=A\Delta x$$ 也就是说函数在某一点可微,那么函数在该点的值可以表示为函数在该点的微分加上比$\Delta x$高阶的无穷小,当我们使用微分来近似表示函数在该点的值时,此时的误差为高阶无穷小。

泰勒定理(Taylor's theorem)

微分是函数在一点附近的最佳线性近似。对于足够光滑的函数,如果一个多项式在a点处的前n次导数值都与函数在a点处点前n次导数值相同,那么这个多项式应该能很好地近似描述函数在a点附近的情况。

根据泰勒定理,我们可以利用泰勒公式进行以下应该场景:

- 近似计算: 泰勒公式可用于计算复杂函数值的值,通过仅计算函数在给定点的倒数,可以利用泰勒公式构建一个多项式,该多项式在该点附近逼近原始函数的值。

- 数值优化: 在优化问题中,需要找到使目标函数最大或最小的变量取值。泰勒公式可以将目标函数近似为一个简单的多项式,进而应用优化算法来求解。

泰勒公式的推导

为什么使用多项式来表示函数:为了方便研究,我们往往希望用一些简单的函数来近似表达复杂的函数。由于用多项式表达的函数,只需要对自变量进行有限次数的加、减、乘三种算术运算,就可以求出函数值,因此我们经常使用多项式来近似表达函数。

使用多项式来近似表示函数,为了提高精确度,根据微分的定义,自然想到使用更高次的多项式来逼近函数。于是,我们假设$f(x)$在$x_0$处有n阶导数,尝试找出一个关于$(x-x_0)$的n次多项式 $$p(x)=c_0+c_1(x-x_0)+c_2(x-x_0)^2+\dots+c_n(x-x_0)^n$$ 来近似表示$f(x)$,要求使得$p(x)与f(x)$之差是当$x\rightarrow x_0$时比$(x-x_0)^n$高阶的无穷小。

我们假设$p(x)$在$x_0$处的函数值以及前n阶导数依次与$f(x_0), f^(x_0),\dots,f^{(n)}(x_0)$相等,即满足 $$p(x_0)=f(x_0),p^(x_0)=f^`(x_0),$$

$$p^{}(x_0)=f^{}(x_0),\dots,p^{(n)}(x_0)=f^{(n)}(x_0)$$

对多项式p(x)分别求n阶导,然后代入上面的等式即可求出p(x)的各个系数:

给出多项式p(x)关于$(x-x_0)$的n阶导:

$ p(x)=c_0+c_1(x-x_0)+c_2(x-x_0)^2+\dots +c_n(x-x_0)^n \ p^`(x)=c_1+2\cdot c_2(x-x_0)+\dots + n\cdot c_n(x-x_0)^{n-1} \ p^{``}(x)=2\cdot c_2+\dots+(n-1)n\cdot (x-x_0)^{n-2} \ \dots \ p^{(n)}(x)=1\cdot 2\cdot 3\cdot ... \cdot(n-2)(n-1)n \

令 x=x_0, 有 \

p(x_0)=c_0 ,p^(x_0)=c_1,p^{``}(x_0)=2\cdot c_2,\dots,p^{(n)}(x_0)=n!\cdot c_n \\ 此规律可以总结为: c_i=\frac{p^{(i)}(x_0)}{i!},i\in [0,n] \\ 于是 p(x)=p(x_0)+\frac{p^(x_0)}{1!}(x-x_0)+\frac{p^{}(x_0)}{2!}(x-x_0)^2+\dots+\frac{p^{(n)}(x_0)}{n!}(x-x_0)^n \\ 将 p(x_0)=f(x_0),p^`(x_0)=f^`(x_0),\dots,p^{(n)}(x_0)=f^{(n)}(x_0)代入可得 \\ 函数f(x)在x_0处的n次泰勒多项式: \\ p(x)=f(x_0)+\frac{f^`(x_0)}{1!}(x-x_0)+\frac{f^{}(x_0)}{2!}(x-x_0)^2+\dots+\frac{f^{(n)}(x_0)}{n!}(x-x_0)^n

$

快速傅立叶变换(Fast Fourier Transform)

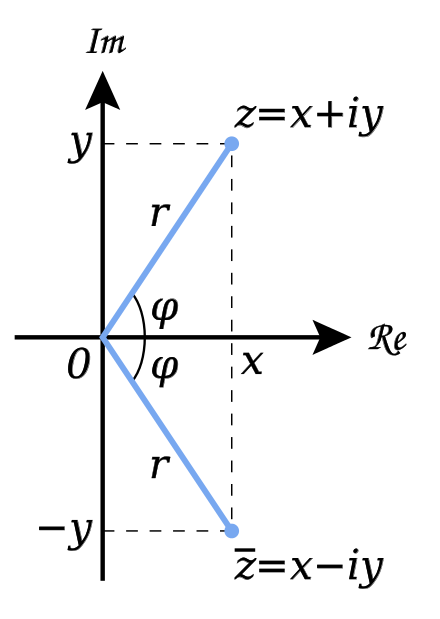

复数的几何表示法

复数通过复平面来表示,复平面由水平的实轴和垂直的虚轴构成。一个复数的实部用沿x轴的位移表示,虚部用沿y轴的位移表示。上图中的复数$z=x+iy $ 也可以写做 $z=r(\cos{\varphi}+ i\sin{\varphi}) $, 如果r=1(单位圆),则 $z=\cos{\varphi} + i\sin{\varphi} $。

欧拉公式 (Euler's formula)

欧拉公式的作用是复分析领域的函数,它将三角函数与复指数函数关联起来。对任意的实数 x,都存在 $$e^{ix}=\cos{x} + i\sin{x} $$ 其中e是自然对数的底数,i是虚数单位。

单位根

将一个单位圆进行n等分,在单位圆上可以得到n个复数,设幅角为正且最小的复数为$\omega_n $, 称为 n次单位根,即 $$\omega_n=\cos{\frac{2\pi}{n}} + \sin{\frac{2\pi}{n}} $$ 根据欧拉公式有 $$\omega_n^k= \cos{\frac{2k\pi}{n}} + i\sin{\frac{2k\pi}{n}} $$ 特别地 $$\omega_n^0=\omega_n^n=1 $$

快速傅立叶变换

对于多项式$f(x)=\sum_{i=0}^n a_i x^i, g(x)=\sum_{i=0}^n b_i x^i $, 定义其乘积 fg 为

$$ (fg)(x)=(\sum_{i=0}^n a_i x^i)(\sum_{i=0}^n b_i x^i) $$

显然我们可以以$O(n^2) $的复杂度计算这个乘积的每一项的系数。

但 FFT 可以以 $O(n\log n) $的复杂度来计算这个乘积。

对多项式$f(x)=\sum_{i=0}^{n-1} a_ix^i $ ,不失一般性地设 $n=2^s, s\in N $,按照 $a_i$ 下标的奇偶性将 $f(x)$ 中的项分为两部分,即 $$\begin{align} f(x) &=(a_0+a_2x^2+a_4x^4+\cdots+a_{n-2}x^{n-2}) \ &+(a_1x+a_3x^3+a_5x^5+\cdots+a_{n-1}x^{n-1}) \ \end{align} $$ 令 $$ f_1(x)=a_0+a_2x^1+a_4x^2+\cdots+a_{n-2}x^{\frac{n}{2}-1} \ f_2(x)=a_1+a_3x+a_5x^2+\cdots+a_{n-1}x^{\frac{n}{2}-1} $$ 则 $$f(x)=f_1(x^2)+xf_2(x^2) $$

代入$x=\omega_n^k, (k<\frac{n}{2}) $可得 $$\begin{align} f(\omega_n^k) &=f_1(\omega_n^{2k}) + \omega_n^k f_2(\omega_n^{2k}) \ &= f_1(\omega_{\frac{n}{2}}^k) + \omega_n^k f_2(\omega_{\frac{n}{2}}^k) \end{align} \qquad(1) $$

代入$x=\omega_n^{k+\frac{n}{2}} $可得 $$\begin{align} f(\omega_n^{k+\frac{n}{2}}) &= f_1(\omega_n^{2k+n}) + \omega_n^{k+\frac{n}{2}} f_2(\omega_n^{2k+n}) \ &= f_1(\omega_{\frac{n}{2}}^k) - \omega_n^k f_2(\omega_{\frac{n}{2}}^k) \end{align} \qquad(2) $$

观察(1),(2)两式的结构,我们只需要求出$f_1(\omega_{\frac{n}{2}}^k), f_2(\omega_{\frac{n}{2}}^k) $即可在$O(1) $复杂度求出(1),(2)两式的值,进而再经过类似的步骤,我们可以将问题转化为求 $f_1(\omega_{\frac{n}{4}}^k),f_2(\omega_{\frac{n}{4}}^k) \cdots $,最终问题被转化为求 $$f_1(\omega_1^k)=f_2(\omega_1^k)=1 $$ 故而以$O(\log n) $的时间复杂度可以求出 $f(\omega_n^k), f(\omega_n^{k+\frac{n}{2}}) $,进而可以以$O(n\log n) $的时间复杂度求出所有的$f(\omega_n^k) $, 即我们以$O(n\log n) $的时间复杂度将f的系数表示法转化成了点值表示法。

References

zk-paillier

使用 Paillier 实现的 ZKP 合集

Proof that a ciphertext encrypts zero

Source code

Rationale

The proof allows a prover to prove that a ciphertext is an encryption of zero.

It is taken from DJ01 https://www.brics.dk/RS/00/45/BRICS-RS-00-45.pdf protocol for n^s power for s=1.

Both P and V know a ciphertext c. P knows randomness r such that \( c \equiv r^n \pmod{n^2} \)

The protocol:

- P chooses a random r' and computes \( a=r'^n \pmod{n^2} \)

- P computes \( z=r' * r^e \pmod{n^2} \) (e is the verifier challenge)

- V checks that \( z^n=a * c^e \pmod{n^2} \)

Bug fix

The implementation of ZenGo X: zk-paillier has a bug, when prover set r' as zero, the ciphertext can be arbitary number.

Fix it: the verifier should check that 'a' is not zero.

Latest commit when write this article

https://github.com/ZenGo-X/zk-paillier/commit/6ffbef0debd67f4c09d1732d409efd8a084a46bd

Proof of knowledge of plaintext (correctness of ciphertext)

Source code

Rationale

This proof shows that a paillier ciphertext was constructed correctly

The proof is taken from https://www.brics.dk/RS/00/14/BRICS-RS-00-14.pdf 9.1.3

Given a ciphertext c and a prover encryption key , a prover wants to prove that it knows (x,r) such that c = Enc(x,r)

- P picks x',r' at random, and computes c' = Enc(x', r')

- P computes \( z_1 = x' + ex \), \( z_2 = r' *r^e \) (e is a verifier challenge)

- P sends, \( (c' , z_1, z_2) \)

- V accepts if \( Enc(z_1,z_2 ) = c' * c^e \)

Bug fix

The implementation of ZenGo X: zk-paillier has a bug, when prover set r' as zero, the ciphertext can be arbitary number.

Fix it: the verifier should check that " c' " is not zero.

Latest commit when write this article

https://github.com/ZenGo-X/zk-paillier/commit/6ffbef0debd67f4c09d1732d409efd8a084a46bd

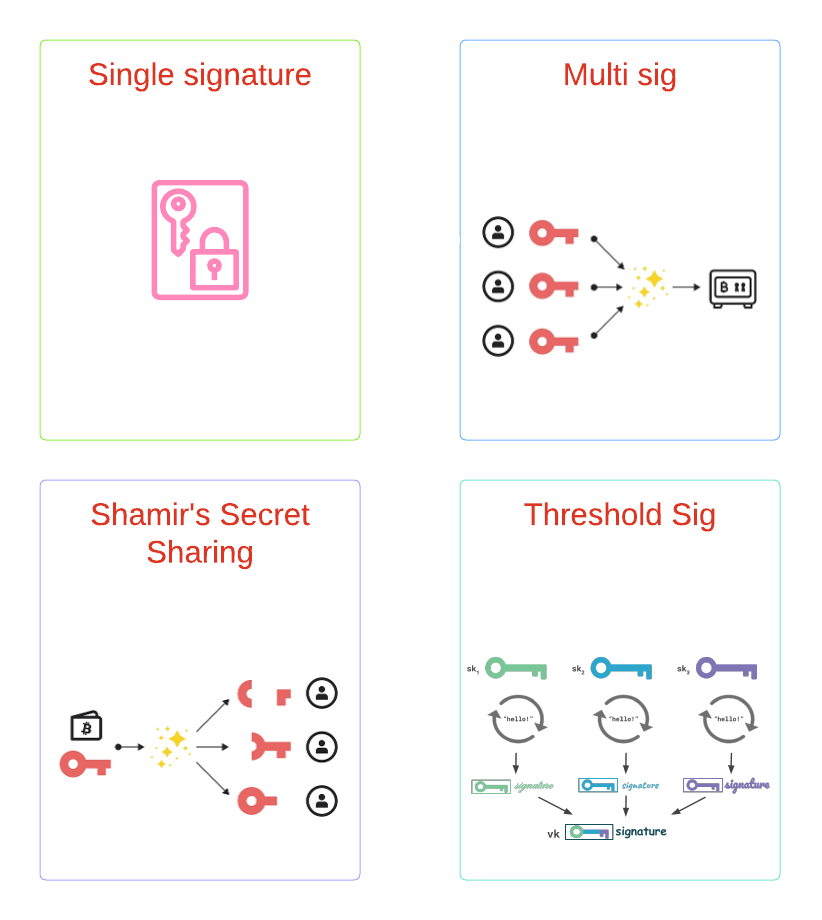

Pratical MPC

It is hard to construct threshold signing for ECDSA

In ECDSA:

\( s= k^{-1}(h+d_Ar) \bmod q \).

If we shares k1,k2, such that:

\(k_1 + k_2=k \bmod q \)

it is very difficult to compute \( k_1',k_2' \), such that

\( k_1'+k_2'=k^{-1} \bmod q \)

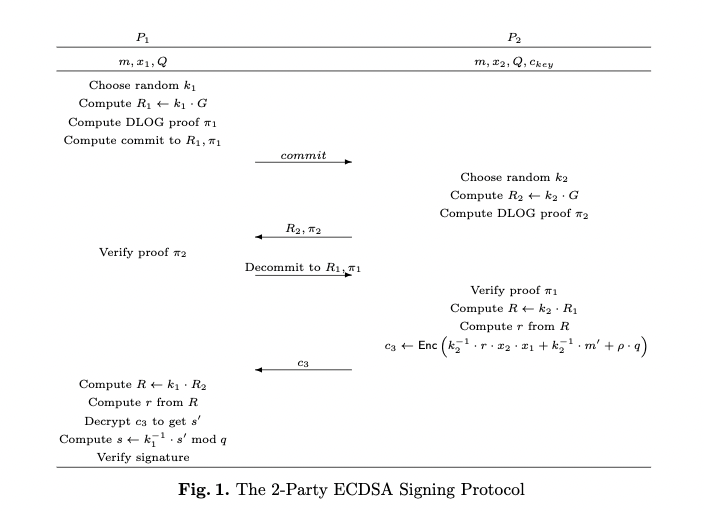

Two-party protocol in [4]

[4]use multiplicative sharing of x and k. That is the parties hold \(x_1,x_2\) such that \( x_1\cdot x_2=x \bmod q \),and in each signing operation they generate \(k_1,k_2\) such that \( k_1 \cdot k_2=k \bmod q \). For example:

\(P_1: c_1=Enc(k_1^{-1} \cdot H(m)), c2=Enc(k_1^{-1} \cdot x_1 \cdot r )\)

Then , using scalar multiplication(denoted \(\odot\)) and homomorphic addition(denoted \(\oplus\))

\( P_2: (k_2^{-1} \odot c_1)\oplus [(k_2^{-1} \cdot x_2)\odot c_2] \)

which will be an encryption of

\( k_2^{-1} \cdot (k_1^{-1}\cdot H(m)) + k_2^{-1}\cdot x_2\cdot(k_1^{-1} \cdot x_1 \cdot r)= k^{-1} \cdot (H(m)+ r\cdot x) \)

Two-party protocol in [2]

- P2 hold \( Enc(x_1), x2, \)

- P1 and P2 generate \( R=k_1 \cdot k_2 \cdot G \) by Diffle-Hellman key exchange with zkp

- P2 compute the encryption version of: \( k_2^{-1}\cdot H(m)+k_2^{-1}\cdot r \cdot x_1 \cdot x_2 \)

- P1 decrypt and multiplies the result by \( k_1^{-1} \)

Rotate share

In the implemention of unbound_security, when refresh share, they actually refresh the paillier's ek(encode key pair), dk(decode key pair).

Because Party_2 hold the encrypted x_1, if the paillier's dk is leaked, Party_2 can construct the private key.

In the above eqution, it seems that we can refresh \( x_1, x_2 \) at the same time, because \( x_1 \times r \times x_2 \times r^{-1} = x_1 \times x_2 \).

todo

- carrying out private-key operations via a secure protoco that reveals nothing but the output.

- revoke a party`s share.

- Is it possible to construct a full-threshold protocol for multiparty ECDSA, with practicaldistributed key generation and signing?

- It is possible for P1 to singlehandedly cmpute r from \( R=(r_x,r_y) \)

- Generate generic secret,then use to derivate bip. Is this safe?

References

- https://docs.particle.network/security

- Fast Secure Multiparty ECDSA with Practical Distributed Key Generation and Applications to Cryptocurrency Custody

- Fast Secure Two-Party ECDSA Signing

- Threshold-optimal DSA/ECDSA signatures and an application to Bitcoin wallet security

- unbound security github

- unbound security white paper

- Commitment schema wiki

- The Simplest Protocaol for Oblivious Transfer

Schnorr Multisig

Since Ed25519 is a variant version of Schnorr signature baseed on curve25519, so all protocol constructed for Schnorr can be used for Ed25519 with appropriate adjusments.

Schnorr Aggregated signature

The aggregated signature is based on the work in Compact Multi-Signatures for Smaller Blockchains section 5.1. This protocol is used to aggregate signatures of all counter parties.

Key generation

- each party generate a random x as private key

- public key is: \( \quad Q = x \cdot G \)

Public key aggregation

- aggregated public key hash \( \overline{h_Q}= hash(Q_1,Q_2,\cdots,Q_n) \)

- aggregated public key \( \overline{Q}=\sum_{i=1}^n (\overline{h_Q} \cdot Q_i) \)

Signing

Signing is an interactive three-round protocol. singer i behaves as follows:

[Round 1] generate r and R:

- Choose random \( r_i \), and compute \( R_i = r_i \cdot G \)

- Calc \( h_{R_i}= hash(R_i) \)

- Send \( h_{R_i} \) to all other singers corresponding to \( Q_1, Q_2,\cdots, Q_n \) and wait to receive \( h_{R_j} \) from all other signers \( j \not= i \)

[Round 2] broadcast and check R:

- Send \(R_i\) to all other signers corresponding to \( Q_1,Q_2,\cdots,Q_n \) and wait to receive \( R_j\) from all other signers \( j \not= i \). Check that \( h_{R_j}= hash(R_j) \) for all \( j=1,2,\cdots,n \).

[Round 3] :

- Calc aggregated publick key \( \overline{Q}=\sum_{i=1}^n (\overline{h_Q} \cdot Q_i) \), when multiple messages are signed with the same set of signers, \( \overline{Q}, \overline{h_Q} \) can be stored.

- Calc aggregated point R: \( \overline{R}=\sum_{i=1}^n R_i \)

- Hash msg with public params: \( h=hash(\overline{R}, \overline{Q}, msg) \)

- Calc partial signature \( s_i = r_i + h \cdot x_i \cdot \overline{h_Q} \)

- Send \( s_i \) to all other signers and wait to receive \( s_j \) from all others signers \( j \not= i \).

- Calc final signature \( s=\sum_{i=1}^{n} s_i \)

- Output the final signature as \( (\overline{R}, s) \)

Verification

- Hash msg with public params: \( h=hash(\overline{R}, \overline{Q}, msg) \)

- Check if: \( \quad s \cdot G - h \cdot \overline{Q} = \overline{R} \)

The correctless proof

- \( s \cdot G= (s_1+s_2+\cdots+s_n) \cdot G = [\sum_{i=1}^n (r_i + h \cdot x_i \cdot \overline{h_Q})]\cdot G \)

- \( h \cdot \overline{Q} = h \cdot (\overline{h_Q} \cdot Q_1 + \overline{h_Q} \cdot Q_2 +\cdots+ \overline{h_Q} \cdot Q_n ) = h \overline{h_Q} x_1 G + h \overline{h_Q} x_2 G +\cdots+ h \overline{h_Q} x_n G \)

- \( \therefore \quad lhs=(r_1 + r_2 +\cdots+ r_n)G \)

- \( \because \quad \overline{R}=R_1+R_2+\cdots+R_n \)

- lhs=rhs

Rotate share

Assume we just have two party, then we can update the shares with equation

\( x_1'=x_1-r \bmod{n} \)

\( x_2'=x_2+r \bmod{n} \)

References

Partical Network

Sign-in & sign-up with Amazon Cognito

Encrypt with AWS KMS

Steps for generate share

- Generate ecdsa share

- Get Cognito token

- Get aws credential (which can used to access aws kms) by Cognito token

- Access aws kms to generate data key, aws kms will response data key and encrypted data key simultaneously

- Use data key to encrypt share (if set master password, use master password to encrypt the encrypted share)

- Send encrypted share and encrypted data key to Particle server

Steps for load share

- Particle server response the encrypted share and encrypted data key to client after sign-in

- If set master password, use master password to decrypt, then got an encrypted share which was encrypted by aws kms data key

- Get Cognito token

- Get aws credential (which can used to access aws kms) by Cognito token

- Access aws kms to decrypt encrypted data key

- Use data key to decrypt encrypted share

References

Lit Protocol

Lit Action

Like their name suggests, PKPs are programmable. The programs that dictate when, why, and what a PKP will sign are called Lit Actions. These Actions are immutable JavaScript functions stored on IPFS.

facilitate complex signing automation

- off-chain trigger

- cross-chain trigger

- on-chain trigger ?

- proof generation context

todo

- Let Alice encrypt data client side and let Bob decrypt data client side based on Alice’s rules (such as ownership over a certain NFT or token), without using a central authority to provision a decryption key to Bob.

References

ZK

Comparison of the most popular zkp systems

| SNARKs | STARKs | Bulletproofs | |

|---|---|---|---|

| Algorithmic complexity: prover | O(N * log(N)) | O(N * poly-log(N)) | O(N * log(N)) |

| Algorithmic complexity: verifier | ~O(1) | O(poly-log(N)) | O(N) |

| Communication complexity (proof size) | ~O(1) | O(poly-log(N)) | O(log(N)) |

| - size estimate for 1 TX | Tx: 200 bytes, Key: 50 MB | 45 kB | 1.5 kb |

| - size estimate for 10.000 TX | Tx: 200 bytes, Key: 500 GB | 135 kb | 2.5 kb |

| Ethereum/EVM verification gas cost | ~600k (Groth16) | ~2.5M (estimate, no impl.) | N/A |

| Trusted setup required? | YES :unamused: | NO :smile: | NO :smile: |

| Post-quantum secure | NO :unamused: | YES :smile: | NO :unamused: |

| Crypto assumptions | DLP + secure bilinear pairing :unamused: | Collision resistant hashes :smile: | Discrete log :smirk: |

References

Pairing

配对函数又被称为双线性映射函数(bilinear map).在群 $G_1$ 和群 $G_2$分别选取一个点,将这两个点相乘得到目标群 $G_T$ 上的一个点。 $$ e: G_1 \times G_2 \rightarrow G_T $$

椭圆曲线配对函数满足一些特殊的性质:

$A,B,C$为群$G_1 或 G_2$上的点,$n$ 为任意整数。

$$

e(A,B+C) = e(A,B)\cdot e(A,C) \

e(A+B,C) = e(A,C)\cdot e(B,C) \

e(nA,B)= e(A,nB) = e(A,B)^n

$$

此外,配对函数不可退化(non-degeneracy) $$e(G,G)\neq 1 $$ "1"代表目标群$G_T$的乘法单位元,不可退化表示只要配对选取的点不是椭圆曲线的单位元(无穷远点),那么配对后的点也不会是目标群的单位元。

举个例子,实数域的映射函数 $e(x,y)=2^{xy} $ 是双线性映射:

$e(3, 4+5)= e(3,9)= 2^{3\times 9}= 2^{27} \

e(3, 4+5)= e(3,4)\times e(3,5)= 2^{12} \times 2^{15}= 2^{27}

$

References

- Vitalik: Exploring Elliptic Curve Pairings

- Joshua: What are zk-SNARKs? Pairings

- Joshua: Elliptic Curve Pairings

- 椭圆曲线双线性配对

- Craig Costello: Pairings for beginners

- Bilinear Pairings in Cryptography

Groth16: zkSNARKs

zero knowledge succinct non-interactive arguments of knowledge.

bilinear groups

bilinear groups $(p, \mathbb{G_1}, \mathbb{G_2}, \mathbb{G_T}, e,g,h)$ with the folloing properties: \

- $\mathbb{G_1}, \mathbb{G_2}, \mathbb{G_T} $ are groups of prime order p

- The pairing e: $\mathbb{G_1} \times \mathbb{G_2} \rightarrow \mathbb{G_T} $ is a bilinear map

- g is a generator for $\mathbb{G_1}$, h is a generator for $\mathbb{G_2} $, and $e(g,h)$ is a generator for $\mathbb{G_T} $

- There are efficient algorithms for computing group operations, evaluating the bilinear map, deciding memberships of the ghe groups, deciding equality of group elements and sampling generators of the groups. We refer to these as generic group operations.

linear map: In the context of groups, a linear map is indeed a homomorphism. After the map funtion, the operations of group preserved.

bilinear map: $e: \mathbb{G_1} \times \mathbb{G_2} \rightarrow \mathbb{G_T} $ if a bilinear map, when we hold the first entry of the bilinear map fixed while letting the second entry vary, the result is a linear operator, and similarily for when we hold the second entry fixed.

Groth's constant size NIZK argument is based on constructing a set of polynomial equations and using pairings to efficiently verify these equations.

bilinear group types

$e: \mathbb{G_1} \times \mathbb{G_2} \rightarrow \mathbb{G_T} $, there are many ways to set up bilinear groups both as symmetric bilinear groups where $\mathbb{G_1} =\mathbb{G_2} $ and asymmetric bilinear groups where $\mathbb{G_1} \not= \mathbb{G_2} $.

- Type 1: $\mathbb{G_1} = \mathbb{G_2} $

- Type 2: thers is an efficiently computable non-trivial homomorphism $\Psi: \mathbb{G_2} \rightarrow \mathbb{G_1} $

- Type 3: no such efficiently computable homomorphism exists in either direction between $\mathbb{G_1} $ and $\mathbb{G_2} $

Asymmetric bilinear groups have higher efficiency than symmetric bilinear groups.

Type 3 bilinear groups are the most efficient type of bilinear groups and hence most relevant for practical applications.

pairing product

field

[BCI+13] propose a transformation in the symmetric bilinear group setting, where each field element gets compiled into two group elements.

R1CS

Rank 1 Constraint System, 阶为1的约束系统。约束系统通过等式来表达约束关系, 比如 a+b=5,就约束了a,b的和为5.

what's the meaning of rank in R1CS:

In the context of "Rank-1 Constraint System", the term "rank" refers to the number of independent equations in the constraint system. Independent equations refer to a set of equations within the system that are not linearly dependent on each other.

约束系统的阶等于线性依赖等式集的个数,R1CS就是只有一个线性依赖等式集的约束系统。

多项式时间算法问题转换为R1CS

任意多项式时间算法问题都可以转换成某些阶为1的等式。也就是说任何P问题都可以转换成 R1CS。

下面以解方程为例子,因为解方程是P问题,根据P问题构造NP问题。

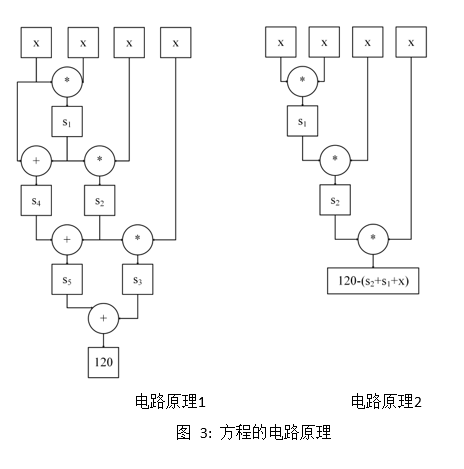

方程等价于R1CS

方程 $x^4+x^3+x^2+x=120 $ 可以拆分为如下阶为1的线性依赖等式集:

$s_1 = x x $

$s_2 = s_1 x $

$s_3 = s_2* x $

$s_4 = s_1 + x $

$s_5 = s_4 + s2 $

$120 = s_5 + s3 $ \

关键结论: x=3满足方程的解,等价于x=3满足电路约束。

关键结论:x满足任意多项式时间运算 y=f(x),等价于x满足电路约束。

这6个等式限定了方程的运算规则,能够用电路约束表达同样的运算规则。电路约束即能用硬件或FPGA实现,也能用软件实现等价的功能。

阶为1的等式 = 电路约束

阶为1的乘法等式 = 乘法约束

阶为1的加法等式 = 加法约束

上述6个等式组成1阶线性等式集包含3个乘法等式和3个加法等式,可以使用3个乘法约束和3个加法约束实现运算原理。此外,可以将加法约束优化到乘法约束中,则上述6个等式可以简化为3个等式,仅使用3个乘法约束即可实现等价的运算规则。

$s_1 = x x $

$s_2 = s1 x $

$120 - (s_2+s_1+x)= s_2*x $

方程分解满足方程

$\downarrow$

方程的解满足R1CS

方程的解等价于向量

上面的例子中方程的解 x=3 等价于 $\vec{s}=[1,out,x,s_1,s_2] $, 根据上面的等死可以逐步计算出 $s1,s2,out,1$,从而能够构造向量 $\vec{s} $; 反之,向量 $\vec{s} $包含x,因此已知向量 $\vec{s} $,可以得到 x=3. 因此,方程的解 x=3 和向量 $\vec{s} $ 是等价的。其中,向量 $\vec{s} $中的1能够表达任意常量。如果算法中有任意常量,则任意常量都是1的倍数。该倍数存储到后续的多维向量中,能够表达任意常量。out是方程的计算结果 120.